Как настроить трасты между доменами

Как настроить трасты между доменами

Доверительные отношения между лесами Active Directory (forest trusts), настройка маршрутизации суффиксов UPN (Name Suffix Routing)

Подготовка:

Задание:

установите доверительные отношения между лесом, в который входит ваш домен, и лесом, в который входит домен вашего партнера, и настройте Name Suffix Routing таким образом, чтобы разрешить маршрутизацию всех суффиксов UPN между лесами. Убедитесь, что вы имеете возможность назначать на вашем компьютере разрешения для пользователей из чужого домена

Решение:

1. Откройте консоль Active Directory Domains and Trusts, выберите узел вашего домена и в контекстном меню выберите Properties. Перейдите на вкладку Trusts и нажмите на кнопку New Trust. В окне Welcome to the New Trust Wizard нажмите на кнопку Help, в окне справки раскройте узел Active Directory Domains and Trusts и прочитайте справку Checklist: Creating a forest trust.

3. В консоли сервера DNS щелкните правой кнопкой мыши по узлу Forward Lookup Zones, в контекстном меню выберите New Zone, на экране Zone Type мастера New Zone Wizard выберите Secondary Zone и нажмите Next. На экране Zone Name введите имя домена вашего партнера и нажмите на кнопку Next. На экране Master DNS Server введите IP-адрес компьютера вашего партнера, нажмите на кнопку Add, а затем нажмите на кнопку Finish.

4. Раскройте узел созданной вами зоны и убедитесь, что в ней появились записи, скопированные с компьютера вашего партнера. Если возникла ошибка, убедитесь, что партнер завершил п. 2 этой лабораторной, а затем в контекстном меню для созданной secondary зоны выберите Transfer from Master.

5. Вернитесь в консоль Active Directory Domains and Trusts, нажмите на кнопку Next в окне New Wizard Trust, и на экране Trust Name введите имя леса, с которым вы устанавливаете доверительные отношения (например, domain2.ru). Нажмите на кнопку Next.

6. На экране Trust Type установите переключатель в положение Forest Trust и нажмите Next.

7. На экране Direction of Trust установите переключатель в положение Two-way.

8. На экране Sides of Trust установите переключатель в положение This domain only.

9. На экране Outgoing Trust Authentification Level установите переключатель в положение Forest-wide authentification.

10. На экране Trust Password введите два раза пароль P@ssw0rd. Нажмите два раза на кнопку Next.

12. На вкладке Trusts в окне вашего домена выберите в нажнем списке (Incoming trusts) созданный вами траст и нажмите на кнопку Properties.

Примечание. При проверке трастовых отношений и других операция с трастами вполне допускается пауза до нескольких минут.

13. На вкладке General свойств траста нажмите на кнопку Validate. В ответ на приглашение ввести имя пользователя для проверки входящего (incoming) траста введите имя пользователя из домена партнера в формате имя_домена_партнера\имя_пользователя, например Domain2\Administrator и его пароль (скорее всего, такой же, как и у вас).

14. В ответ на приглашение обновить информацию о маршрутизации суффиксов UPN нажмите No, перейдите на вкладку Name Suffix Routing, выделите строку с суффиксом, напротив которой стоит Disable, и про помощи кнопки Enable включите маршрутизацию этого суффикса.

15. Создайте на диске C:\ новый каталог, откройте его свойства и перейдите на вкладку Secuirty. На вкладке Security в списке Locations выберите лес вашего партнера, в списке Enter the object names to select введите имя пользователя из чужого домена (например, Domain2\Administrator или user_domain2@mail_domain2.ru) и нажмите на кнопку CheckName, чтобы проверить существование этого пользователя. Нажмите на кнопку OK, чтобы вернуться на вкладку Security. Убедитесь, что этот пользователь появился в списке Group or User Names и ему можно предоставить разрешения.

Примечание

net time \\192.168.5.201 /set

Эта команда синхронизирует часы ваших компьютеров.

Как настроить трасты между доменами

Доверительные отношения между доменами нужны для предоставления доступа другим организациям к ресурсам вашей сети. Подробную информацию о довериях вы можете получить в библиотеке Microsoft. На русском языке.

Тестовый стенд:

— Хостовой сервер: Intel i7 4700, 32 GB RAM, AMD R7 200, Windows 10 1803 + Hyper-V

— VM1, Intel i7 4700 x2, 4 GB RAM, Windows Server 2016, exonix.ru

— VM2, Intel i7 4700 x2, 4 GB RAM. Windows Server 2008 R2, beta.com

BETA.COM

EXONIX.RU

Для того, чтобы клиенты разрешали доменные имена доверенного домена, необходимо или делегировать ДНС-зону для ДНС сервера в доверенном домене и затем подключить зону как «stub» или «secondary» или использовать «Условные пересылки». Я буду использовать условные пересылки. На WS 2016 добавим условную пересылку с помощью PowerShell:

На WS 2008 R2 добавляем условную пересылку в оснастке DNS:

После этого на серверах добавятся нетранзитивные двухсторонние доверительные отношение.

Нетранзитивные отношения означают доверия только между двумя доменами. Если в лесу exonix.ru будет создан ещё один домен, например, alpha.de, то доверий между beta.com и alpha.deне будет. Доменная аутентификация означает, что все пользователи будут доступны для поиска и аутентификации в доверенном домене.

Другой вариант доверий. Односторонние, выборочные (Selective): exonix.ru доверяет beta.com. Данные доверия требуются, когда домен beta.com является доменом-бастионом для домена exonix.ru:

В домене exonix.ru появится возможность предоставлять доступ пользователям домена beta.com:

В обратном направлении такого не будет:

17.11.2012

новая статья 03.06.2018

Как настроить трасты между доменами

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Есть два домена в двух локальны сетях, между ними маршрутизация.

Оба домена имеют по два DC/DNS на 2008R2 SP1 EE, уровень леса также 2008R2.

Необходимо настроить доверительные отношения между этими двумя доменами для совместного использования файловых ресурсов.

Я так понимаю что начинать нужно с передачи DNS зон.

Для домена 1 разрешил передачу основной зоны на КД домена 2.

После этого на КД домена 2 создал дополнительную зону, указал что брать ее нужно с домена 1.

Зона появилась в консоли днс, пинг работает и по ип, и по имени (полному).

В домене 2 nslookup %домен1% показывает правильные результаты, (ip DNS серверов в домене 1).

Затем сделал то же самое для домена 1.

При потпытке с помощью мастера консоли «Домены и доверия» создания отношений доверия с доменом Windows (не со сферой Kerberos) выдает ошибку доступа, хотя пингуется имя домена нормально (10.2.0.10 это основной КД и ДНС того домена) :

Восстановление доверительных отношений между рабочей станцией и доменом AD

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Также ошибка может выглядеть так:

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

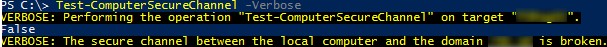

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду Test-ComputerSecureChannel и убедится, что она возвращает True ( The Secure channel between the local computer and the domain winitpro.ru is in good condition ).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

dc01.corp.winitpro.ru – имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Восстановления доверия с помощью утилиты Netdom

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.\Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

Как настроить трасты между доменами

Заводится в CN=system,DC=domain. Аккаунт выглядит как ИМЯ_ДОМЕНА$

раз «пользователь существует», значит он где-то его видит.

CN=AdminSDHolder container CN=AdminSDHolder,CN=System,DC=bfk-enisey

CN=ComPartitions container CN=ComPartitions,CN=System,DC=bfk-enisey

CN=ComPartitionSets container CN=ComPartitionSets,CN=System,DC=bfk-enisey

CN=Default Domain Policy domainPolicy CN=Default Domain Policy,CN=System,DC=bfk-enisey

CN=Dfs-Configuration dfsConfiguration CN=Dfs-Configuration,CN=System,DC=bfk-enisey

CN=DomainUpdates container CN=DomainUpdates,CN=System,DC=bfk-enisey

CN=File Replication Service nTFRSSettings CN=File Replication Service,CN=System,DC=bfk-enisey

CN=FileLinks fileLinkTracking CN=FileLinks,CN=System,DC=bfk-enisey

CN=IP Security container CN=IP Security,CN=System,DC=bfk-enisey

CN=Meetings container CN=Meetings,CN=System,DC=bfk-enisey

CN=Microsoft container CN=Microsoft,CN=System,DC=bfk-enisey

CN=MicrosoftDNS container CN=MicrosoftDNS,CN=System,DC=bfk-enisey

CN=Policies container CN=Policies,CN=System,DC=bfk-enisey

CN=RAS and IAS Servers Access Check container CN=RAS and IAS Servers Access Check,CN=System,DC=bfk-enisey

CN=RpcServices rpcContainer CN=RpcServices,CN=System,DC=bfk-enisey

CN=WinsockServices container CN=WinsockServices,CN=System,DC=bfk-enisey

CN=WMIPolicy container CN=WMIPolicy,CN=System,DC=bfk-enisey

CN=BCKUPKEY_492b73f5-b518-4a52-a2c6-60103a7cfc08 Secret secret CN=BCKUPKEY_492b73f5-b518-4a52-a2c6-60103a7cfc08 Secret,CN=System,DC=bfk-enisey

CN=BCKUPKEY_79c74792-61b9-4669-8818-cf36c62f4f87 Secret secret CN=BCKUPKEY_79c74792-61b9-4669-8818-cf36c62f4f87 Secret,CN=System,DC=bfk-enisey

CN=BCKUPKEY_P Secret secret CN=BCKUPKEY_P Secret,CN=System,DC=bfk-enisey

CN=BCKUPKEY_PREFERRED Secret secret CN=BCKUPKEY_PREFERRED Secret,CN=System,DC=bfk-enisey

CN=RID Manager$ rIDManager CN=RID Manager$,CN=System,DC=bfk-enisey

CN=Server samServer CN=Server,CN=System,DC=bfk-enisey