какой модуль предназначен для контроля целостности прошивки и обнаружения попыток ее модификации

Какой модуль предназначен для контроля целостности прошивки и обнаружения попыток ее модификации

Единая точка входа для ресурсов ESET

Войти через социальные сети

Курс по продуктам ESET NOD32 для корпоративных пользователей (7-е поколение)

Рейтинг курса:

Курс прошли:

Прогресс

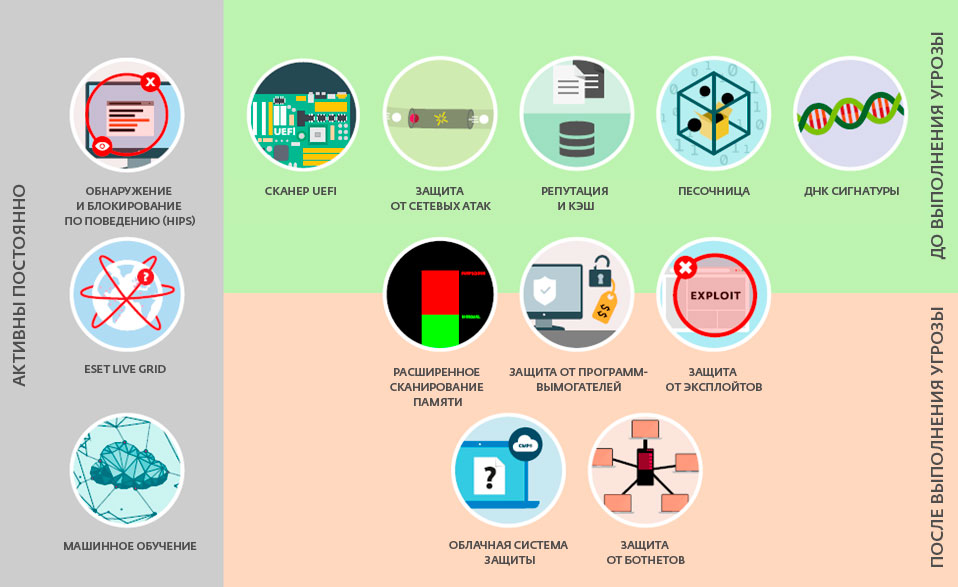

Технологии

Исследовательские лаборатории ESET развивают уникальные технологии защиты от современных угроз.

В решениях ESET используются многоуровневые технологии защиты, выходящие за пределы возможностей обычного антивируса. На рисунке ниже представлены основные технологии ESET и оценка того, когда и как они обнаруживают и/или блокируют угрозу.

Компания ESET стала первым разработчиком антивирусных решений, внедрившим в свои решения дополнительный уровень защиты прошивки UEFI (Unified Extensible Firmware Interface) компьютера. Функция «Сканер UEFI» проверяет и обеспечивает безопасность среды предварительной загрузки, соответствующей спецификации UEFI. Она предназначена для контроля целостности прошивки и обнаружения попыток модификации.

UEFI является стандартизированной спецификацией программного интерфейса, который существует между операционной системой устройства и микропрограммами, управляющими низкоуровневыми функциями оборудования. UEFI пришел на замену BIOS (базовой системы ввода/вывода), используемого на компьютерах с середины 1970-х годов.

Спецификация хорошо задокументирована, что позволяет разработчикам создавать расширения для прошивки. Но это также открывает дверь для создателей вредоносных программ, которые могут внедрить в UEFI вредоносные модули и злонамеренные коды.

Типы обнаружения угроз варьируются от определенных хешей до ДНК сигнатур, которые представляют собой совокупность информации о поведении и характеристик вредоносного объекта.

Если вредоносный код можно изменить или запутать, то поведение объекта не так просто модифицировать. ДНК сигнатуры ESET разработаны с учетом этой особенности.

Антивирус проводит глубокий анализ кода и извлекает «гены», отвечающие за поведение вредоносной программы. Поведенческие гены используются для построения ДНК сигнатур, которые применяются для оценки потенциально подозрительного кода, найденного на диске или запущенного в памяти в виде процесса.

ДНК сигнатуры могут обнаруживать известные образцы вредоносных программ, новые варианты известных семейств вредоносного ПО или ранее неизвестные вредоносные программы, которые содержат гены, указывающие на вредоносное поведение.

Компания ESET разработала собственный механизм машинного обучения, названный ESET Augur. Он использует совокупную силу нейронных сетей (например, глубокое обучение и LSTM (long short-term memory – сети долгой краткосрочной памяти)) и группы из шести алгоритмов классификации. Это позволяет генерировать консолидированный вывод и помогать правильно маркировать входящий образец как чистый, потенциально нежелательный или вредоносный.

Движок ESET Augur настроен на взаимодействие с другими защитными технологиями, включая ДНК сигнатуры, песочницу, анализ памяти, извлечение поведенческих функций, чтобы обеспечить наилучшие показатели обнаружения и минимальное количество ложных срабатываний.

ОБЛАЧНАЯ СИСТЕМА ЗАЩИТЫ

Облачная система защиты построена на базе технологии ESET LiveGrid. С разрешения пользователя система отслеживает потенциальные, ранее неизвестные угрозы и передает их в облако ESET через систему обратной связи ESET LiveGrid.

Собранные образцы подвергаются автоматической эмуляции в песочнице и анализу поведения, что приводит к созданию автоматизированных сигнатур, если злонамеренные характеристики подтверждены. Пользователи ESET получают ответ о репутации образца до очередного обновления баз данных вредоносных программ.

Перед сканированием наши продукты проверяют локальный кэш файла или URL-адреса на предмет связи с известными угрозами. Объект сравнивается с черными и белыми списками базы ESET. Это повышает скорость сканирования на предмет угроз.

Далее из облачной системы ESET LiveGrid запрашивается информация о репутации объекта – был ли он ранее отмечен как подозрительный или классифицирован как вредоносный. Это повышает эффективность сканирования и обеспечивает более высокую скорость обмена данными по вредоносным программам с нашими пользователями.

Применение черных списков URL-адресов и проверка репутации защищают пользователей от мошеннических (фишинговых) сайтов или ресурсов с вредоносным содержанием.

ОБНАРУЖЕНИЕ И БЛОКИРОВАНИЕ УГРОЗ ПО ПОВЕДЕНИЮ – HIPS

HIPS, или, проще говоря, система предотвращения вторжений ESET контролирует активность системы, используя набор предопределенных правил для распознавания подозрительного поведения в системе. Когда подозрительная активность обнаружена, механизм самозащиты HIPS останавливает потенциально опасные действия нежелательной программы или процесса.

Пользователи могут определять самостоятельно набор правил вместо набора по умолчанию, но для этого требуются продвинутые знания работы приложений и операционной системы.

ПЕСОЧНИЦА В ПРОДУКТЕ

Авторы современных вредоносных программ зачастую пытаются запутать их код или скрыть истинное поведение, чтобы предотвратить обнаружение антивирусами. Для определения реального поведения угрозы решения ESET используют изолированную среду – так называемую песочницу. С помощью этой технологии антивирус эмулирует различные компоненты работы системы для запуска подозрительного образца в изолированной виртуальной среде.

Используются двоичные переводы, чтобы не замедлять скорость работы машины. Данная технология была реализована в решениях ESET еще в 1995 году. С тех пор мы постоянно работаем над ее улучшением.

РАСШИРЕННОЕ СКАНИРОВАНИЕ ПАМЯТИ

Расширенное сканирование памяти – новаторская технология, которая позволяет эффективно обезвреживать сложные зашифрованные вредоносные программы, попадающие на компьютер скрыто от пользователя. Функция контролирует поведение вредоносного процесса и сканирует его, как только он запускается в памяти.

Каждый раз, когда процесс делает системный запрос от нового исполняемого файла, функция Расширенного сканирования памяти анализирует поведение при помощи ДНК сигнатур. Благодаря интеллектуальному кэшированию, функция практически не влияет на потребление ресурсов и скорость работы компьютера.

Код современных вредоносных программ может работать «только в памяти», без использования постоянных компонентов в файловой системе. Такой код нельзя обнаружить стандартными методами детектирования. Только сканирование памяти может найти такие кибератаки, и Расширенное сканирование памяти ESET – эффективный инструмент для борьбы с ними.

ЗАЩИТА ОТ ЭКСПЛОЙТОВ

Защита от эксплойтов контролирует часто эксплуатируемые приложения (веб-браузеры, PDF-редакторы, почтовые клиенты, приложения Microsoft Office, Flash, Java и т.д.). Он не только обращает внимание на определенные идентификаторы CVE, но и сосредотачивается на методах эксплуатации. Объект, демонстрирующий подозрительное поведение, подвергается анализу, и вредоносный процесс немедленно блокируется на устройстве.

Технология «Защита от эксплойтов» блокирует процесс эксплуатации – в отличие от механизма сканирования, который охватывает эксплойты в искаженных файлах, или защиты от сетевых атак, нацеленной на уровень коммуникаций. Технология постоянно совершенствуется за счет новых методов обнаружения эксплойтов, которые используют новые способы эксплуатации.

ЗАЩИТА ОТ ПРОГРАММ-ВЫМОГАТЕЛЕЙ

Технология является дополнительным уровнем защиты от программ, блокирующих доступ или шифрующих данные пользователя и требующих выкуп за «освобождение» файлов. Защита от программ-вымогателей оценивает и контролирует все исполняемые приложения с помощью поведенческого анализа и репутационной эвристики.

Технология включена по умолчанию. В случае обнаружения подозрительных действий на компьютере пользователю будет предложено заблокировать данную активность. Максимальный уровень защиты от подобных вредоносных программ достигается совместной работой функций «Защита от программ-вымогателей», «Защита от сетевых атак», «ДНК сигнатуры» и облачной системой защиты.

ЗАЩИТА ОТ СЕТЕВЫХ АТАК

Функция расширяет возможности файервола и повышает эффективность обнаружения известных уязвимостей на сетевом уровне. Технология обнаружения распространенных уязвимостей в широко используемых протоколах, таких как SMB, RPC и RDP, является важным слоем защиты от вредоносных программ, сетевых атак и эксплуатации брешей, для которых еще не выпущены или не установлены патчи.

ЗАЩИТА ОТ БОТНЕТОВ

Защита от ботнетов помогает контролировать сетевую активность и находить вредоносные соединения, используемые бот-сетями. Технология определяет исходящие сетевые соединения для известных образцов зловредного кода и выявляет вредоносные сайты по собственным черным спискам. Функция блокирует каждое обнаруженное вредоносное соединение и сообщает о нем пользователю.

ESET Mail Security для Microsoft Exchange Server

Вы можете приобрести наши продукты следующими способами:

ESET Mail Security для Microsoft Exchange Server предназначен для защиты почтовых серверов от всех типов вредоносного программного обеспечения и для фильтрации почтовых сообщений в режиме реального времени.

Антивирус и Антишпион

Детектирование всех типов вредоносного программного обеспечения и проверка репутации приложений до их запуска на базе облачной технологии.

Антиспам и Антифишинг

Автоматически блокируют спам и фишинговые рассылки с высоким процентом определения сразу после установки без дополнительных настроек.

Защита от программ-вымогателей Новое!

Оценивает и контролирует все приложения и процессы

с помощью поведенческого анализа и репутационной эвристики. В случае обнаружения подозрительных действий, будет предложено заблокировать данную активность.

Сканер UEFI Новое!

Предназначен для контроля целостности прошивки

и обнаружения попыток модификации. Обеспечивает безопасность среды предварительной загрузки, соответствующей спецификации UEFI.

Локальный карантин

Позволяет системным администраторам просматривать подозрительные сообщения через веб-интерфейс

и централизованно принимать меры.

Правила для сообщений Улучшено!

Расширенные настройки фильтрации почтовых сообщений позволяют определить действия для каждого подозрительного письма.

Сканирование базы данных по требованию

Помогает снизить потребление ресурсов системы, выбирая для сканирования только нужные базы данных или отдельные почтовые ящики.

Контроль устройств

Автоматическое сканирование подключаемых внешних устройств и настройка правил работы со съемными носителями информации для каждого пользователя.

Независимость от снимков системы

Возможность указать альтернативные пути для хранения файлов обновления при начальной установке, что позволяет восстановить актуальную версию продукта при откате системы без повторного скачивания большого объема данных.

Поддержка Windows Management Instrumentation

Управление ESET Mail Security для Microsoft Exchange Server с помощью WMI позволяет интегрировать продукт в другие решения для мониторинга сети и продукты класса SIEM (Security Information and Event Management).

Поддержка Microsoft Office 365 Новое!

ESET Mail Security предоставляет функцию сканирования для гибридных сред Office 365. Поддерживаются оба сценария маршрутизации: через Exchange Online или через локальную организацию.

Оптимизация для виртуальной среды

Функция ESET Shared Local Cache позволяет значительно ускорить сканирование виртуальных машин за счет хранения информации о ранее просканированных общих файлах.

Поддержка кластерной структуры Улучшено!

Возможность соединить несколько продуктов, установленных в кластере, в единое решение для централизованного управления.

Отправка уведомлений о карантине почты Новое!

В уведомлениях содержатся ссылки, с помощью которых администраторможет напрямую удалить или восстановить (доставить) ложно классифицированное сообщение.

Минимальные системные требования

ESET Mail Security для Microsoft Exchange Server обеспечивает эффективную защиту почтовых серверов, сохраняя при этом больше системных ресурсов для выполнения других задач.

Модульная установка

При установке продукта можно выбрать необходимые компоненты.

Исключения для процессов

Возможность задать исключение для отдельных процессов, что повышает совместимость с программным обеспечением сторонних производителей.

Централизованное управление

Продуктом ESET Mail Security для Microsoft Exchange Server можно удаленно управлять с помощью ESET Security Management Center.

Поддержка ESET Dynamic Threat Defense Новое!

Подозрительный образец (файл или сообщение электронной почты) автоматически отправляется в ESET Dynamic Threat Defense, где выполняется его анализ. Действия, выполняемые с подозрительным файлом или сообщением, зависят от результатов анализа.

Системные требования

Какой модуль предназначен для контроля целостности прошивки и обнаружения попыток ее модификации

Единая точка входа для ресурсов ESET

Войти через социальные сети

Исследовательские лаборатории ESET развивают уникальные технологии защиты от современных угроз

Сканер UEFI

Компания ESET стала первым разработчиком антивирусных решений, внедрившим в свои решения дополнительный уровень защиты прошивки UEFI (Unified Extensible Firmware Interface) компьютера. Функция «Сканер UEFI» проверяет и обеспечивает безопасность среды предварительной загрузки, соответствующей спецификации UEFI. Она предназначена для контроля целостности прошивки и обнаружения попыток модификации.

UEFI является стандартизированной спецификацией программного интерфейса, который существует между операционной системой устройства и микропрограммами, управляющими низкоуровневыми функциями оборудования. UEFI пришел на замену BIOS (базовой системы ввода/вывода), используемого на компьютерах с середины 1970-х годов.

Спецификация хорошо задокументирована, что позволяет разработчикам создавать расширения для прошивки. Но это также открывает дверь для создателей вредоносных программ, которые могут внедрить в UEFI вредоносные модули и злонамеренные коды.

Технология применяется в продуктах:

ДНК сигнатуры

Типы обнаружения угроз варьируются от определенных хэшей до ДНК сигнатур, которые представляют собой совокупность информации о поведении и характеристик вредоносного объекта.

Если вредоносный код можно изменить или запутать, то поведение объекта не так просто модифицировать. ДНК сигнатуры ESET разработаны с учетом этой особенности.

Антивирус проводит глубокий анализ кода и извлекает «гены», отвечающие за поведение вредоносной программы. Поведенческие гены используются для построения ДНК сигнатур, которые применяются для оценки потенциально подозрительного кода, найденного на диске или запущенного в памяти в виде процесса.

ДНК сигнатуры могут обнаруживать известные образцы вредоносных программ, новые варианты известных семейств вредоносного ПО или ранее неизвестные вредоносные программы, которые содержат гены, указывающие на вредоносное поведение.

Технология применяется в продуктах:

Машинное обучение

Компания ESET разработала собственный механизм машинного обучения, названный ESET Augur. Он использует совокупную силу нейронных сетей (например, глубокое обучение и LSTM (long short-term memory – сети долгой краткосрочной памяти)) и группы из шести алгоритмов классификации. Это позволяет генерировать консолидированный вывод и помогать правильно маркировать входящий образец как чистый, потенциально нежелательный или вредоносный.

Движок ESET Augur настроен на взаимодействие с другими защитными технологиями, включая ДНК сигнатуры, песочницу, анализ памяти, извлечение поведенческих функций, чтобы обеспечить наилучшие показатели обнаружения и минимальное количество ложных срабатываний.

Технология применяется в продуктах:

Облачная система защиты

Облачная система защиты построена на базе технологии ESET LiveGrid. С разрешения пользователя система отслеживает потенциальные, ранее неизвестные угрозы и передает их в облако ESET через систему обратной связи ESET LiveGrid.

Собранные образцы подвергаются автоматической эмуляции в песочнице и анализу поведения, что приводит к созданию автоматизированных сигнатур, если злонамеренные характеристики подтверждены. Пользователи ESET получают ответ о репутации образца до очередного обновления баз данных вредоносных программ.

Технология применяется в продуктах:

Репутация и кэш

Перед сканированием наши продукты проверяют локальный кэш файла или URL-адреса на предмет связи с известными угрозами. Объект сравнивается с черными и белыми списками базы ESET. Это повышает скорость сканирования на предмет угроз.

Далее из облачной системы ESET LiveGrid запрашивается информация о репутации объекта – был ли он ранее отмечен как подозрительный или классифицирован как вредоносный. Это повышает эффективность сканирования и обеспечивает более высокую скорость обмена данными по вредоносным программам с нашими пользователями.

Применение черных списков URL-адресов и проверка репутации защищают пользователей от мошеннических (фишинговых) сайтов или ресурсов с вредоносным содержанием.

Технология применяется в продуктах:

Обнаружение и блокирование угроз по поведению – HIPS

HIPS, или, проще говоря, система предотвращения вторжений ESET контролирует активность системы, используя набор предопределенных правил для распознавания подозрительного поведения в системе. Когда подозрительная активность обнаружена, механизм самозащиты HIPS останавливает потенциально опасные действия нежелательной программы или процесса.

Пользователи могут определять самостоятельно набор правил вместо набора по умолчанию, но для этого требуются продвинутые знания работы приложений и операционной системы.

Технология применяется в продуктах:

Песочница в продукте

Авторы современных вредоносных программ зачастую пытаются запутать их код или скрыть истинное поведение, чтобы предотвратить обнаружение антивирусами. Для определения реального поведения угрозы решения ESET используют изолированную среду – так называемую песочницу. С помощью этой технологии антивирус эмулирует различные компоненты работы системы для запуска подозрительного образца в изолированной виртуальной среде.

Используются двоичные переводы, чтобы не замедлять скорость работы машины. Данная технология была реализована в решениях ESET еще в 1995 году. С тех пор мы постоянно работаем над ее улучшением.

Технология применяется в продуктах:

Расширенное сканирование памяти

Расширенное сканирование памяти – новаторская технология, которая позволяет эффективно обезвреживать сложные зашифрованные вредоносные программы, попадающие на компьютер скрыто от пользователя. Функция контролирует поведение вредоносного процесса и сканирует его, как только он запускается в памяти.

Каждый раз, когда процесс делает системный запрос от нового исполняемого файла, функция Расширенного сканирования памяти анализирует поведение при помощи ДНК сигнатур. Благодаря интеллектуальному кэшированию, функция практически не влияет на потребление ресурсов и скорость работы компьютера.

Код современных вредоносных программ может работать «только в памяти», без использования постоянных компонентов в файловой системе. Такой код нельзя обнаружить стандартными методами детектирования. Только сканирование памяти может найти такие кибератаки, и Расширенное сканирование памяти ESET – эффективный инструмент для борьбы с ними.

Технология применяется в продуктах:

Защита от эксплойтов

Защита от эксплойтов контролирует часто эксплуатируемые приложения (веб-браузеры, PDF-редакторы, почтовые клиенты, приложения Microsoft Office, Flash, Java и т.д.). Он не только обращает внимание на определенные идентификаторы CVE, но и сосредотачивается на методах эксплуатации. Объект, демонстрирующий подозрительное поведение, подвергается анализу, и вредоносный процесс немедленно блокируется на устройстве.

Технология «Защита от эксплойтов» блокирует процесс эксплуатации – в отличие от механизма сканирования, который охватывает эксплойты в искаженных файлах, или защиты от сетевых атак, нацеленной на уровень коммуникаций. Технология постоянно совершенствуется за счет новых методов обнаружения эксплойтов, которые используют новые способы эксплуатации.

Технология применяется в продуктах:

Защита от программ-вымогателей

Технология является дополнительным уровнем защиты от программ, блокирующих доступ или шифрующих данные пользователя и требующих выкуп за «освобождение» файлов. Защита от программ-вымогателей оценивает и контролирует все исполняемые приложения с помощью поведенческого анализа и репутационной эвристики.

Технология включена по умолчанию. В случае обнаружения подозрительных действий на компьютере пользователю будет предложено заблокировать данную активность. Максимальный уровень защиты от подобных вредоносных программ достигается совместной работой функций «Защита от программ-вымогателей», «Защита от сетевых атак», «ДНК сигнатуры» и облачной системой защиты.

Технология применяется в продуктах:

Защита от сетевых атак

Функция расширяет возможности файервола и повышает эффективность обнаружения известных уязвимостей на сетевом уровне. Технология обнаружения распространенных уязвимостей в широко используемых протоколах, таких как SMB, RPC и RDP, является важным слоем защиты от вредоносных программ, сетевых атак и эксплуатации брешей, для которых еще не выпущены или не установлены патчи.

Технология применяется в продуктах:

Защита от ботнетов

Защита от ботнетов помогает контролировать сетевую активность и находить вредоносные соединения, используемые бот-сетями. Технология определяет исходящие сетевые соединения для известных образцов зловредного кода и выявляет вредоносные сайты по собственным черным спискам. Функция блокирует каждое обнаруженное вредоносное соединение и сообщает о нем пользователю.

Обзор ESET NOD32 Smart Security Business Edition

ESET NOD32 Smart Security Business Edition представляет собой комплексное антивирусное решение для защиты серверов, рабочих станций, виртуальных платформ и мобильных устройств. Решение ориентировано на защиту сетей малого и среднего бизнеса. В продукте успешно сочетаются передовые технологии ESET для борьбы с вредоносными программами, фишинговыми атаками и иными сетевыми угрозами.

Сертификат AM Test Lab

Номер сертификата: 280

Дата выдачи: 30.01.2020

Срок действия: 30.01.2025

Введение

Большинство компаний уровня SMB (Small and Medium Business, малый и средний бизнес) недооценивает риски, связанные с киберугрозами. В SMB-сегменте, в отличие от больших компаний, задачи разработки ИТ- и ИБ-стратегий не являются приоритетными, и на первый план выходят продуктовая и операционная деятельность. Как правило, руководство небольших организаций не придаёт большого значения вопросам информационной безопасности, считая угрозы ИБ несущественным риском для бизнеса, и, как следствие, выделяет недостаточно времени и средств на защиту.

При этом с каждым годом количество угроз постоянно растёт. Вредоносные программы, фишинг, использование незащищённых мобильных устройств для работы с корпоративными данными представляют опасность для компаний любой величины. Небольшим предприятиям необходимо решение, отвечающее и общим современным требованиям, и специфическим запросам малого и среднего бизнеса: комплексное противодействие всем основным угрозам в сочетании с простотой в установке и эксплуатации.

В данном обзоре мы рассмотрим комплекс средств антивирусной защиты ESET NOD32 Smart Security Business Edition, предназначенный для оперативного сканирования и распознавания всех типов угроз на рабочих станциях и файловых серверах, работающих под управлением операционных систем Windows и Linux, а также для защиты мобильных устройств. Решение подходит для обеспечения информационной безопасности сетей малого и среднего бизнеса.

Ранее мы уже публиковали обзор ESET NOD32 Smart Security Business Edition. Однако с того момента прошло уже более 7 лет, так что пришло время освежить представление о возможностях этого продукта.

Основное нововведение — реализация новых технологий, а также появление сервера централизованного управления защитой (ESET Security Management Center), который пришёл на смену компоненту для удаленного администрирования ESET Remote Administrator. ESET Security Management Center обеспечивает мониторинг хостов в сети в режиме реального времени, а также полное управление корпоративными решениями ESET из единой консоли.

Архитектура ESET NOD32 Smart Security Business Edition

ESET NOD32 Smart Security Business Edition — набор продуктов, объединённых общей системой управления и лицензирования. Продукт содержит следующие клиентские компоненты, обеспечивающие локальную защиту:

Кроме того, в составе программного комплекса есть инструмент для централизованного управления продуктами ESET — ESET Security Management Center, — который обеспечивает защиту всех объектов сети.

Основные функциональные возможности ESET NOD32 Smart Security Business Edition

Защита рабочих станций Windows (ESET Endpoint Security для Microsoft Windows)

Антивирус. ESET NOD32 Smart Security Business Edition использует современные технологии защиты от известных и неизвестных угроз. Для поиска вредоносных программ в решении сочетаются эвристический (обновляемое эвристическое ядро ThreatSense) и сигнатурный методы детектирования. Модуль обнаружения регулярно обновляется в автоматическом режиме.

Сканер UEFI. В модуле ESET Endpoint Antivirus для Microsoft Windows есть сканер, предназначенный для контроля целостности прошивки и обнаружения попыток её модификации. Сканер обеспечивает безопасность среды предварительной загрузки, соответствующей спецификации UEFI.

Контроль устройств. Предусмотрено автоматическое управление устройствами, среди которых — CD- и DVD-диски, USB-накопители и другие носители информации. С помощью данного модуля можно настраивать доступ пользователя к конкретным устройствам, а также изменять или блокировать расширенные фильтры и разрешения.

Веб-контроль. Возможность настроить корпоративную политику безопасности и ограничить доступ пользователей к веб-сайтам по категориям или управлять отдельными списками адресов.

Антифишинг. Данная технология защищает пользователей от потери логинов и паролей, банковских реквизитов, данных кредитных карт и другой информации вследствие подмены надёжных узлов поддельными — фишинговыми.

Персональный сетевой экран. Низкоуровневое сканирование трафика обеспечивает высокий уровень защиты от сетевых атак. Брандмауэр может работать в пяти режимах: автоматический режим, автоматический режим с исключениями, интерактивный режим, режим на основе политик и режим обучения.

Защита от сетевых атак. Технология обнаружения уязвимостей в распространённых протоколах, таких как SMB, RPC и RDP, является важным слоем защиты от вредоносных программ и сетевых атак.

Защита файловых серверов Windows Server (ESET File Security для Microsoft Windows Server)

Антивирус и антишпион. Детектирование всех типов вредоносных программ и проверка репутации приложений на базе облачной технологии до их запуска.

Расширенное сканирование памяти. Технология позволяет обезвреживать зашифрованные вредоносные программы, которые устанавливаются на компьютер в скрытом режиме.

Защита от программ-вымогателей. Оценивает и контролирует все приложения и процессы с помощью поведенческого анализа и репутационной эвристики.

Поддержка кластерной структуры. Возможность соединить несколько продуктов, установленных в кластере, в единое решение для централизованного управления.

Сканер UEFI. Как уже говорилось выше, данный сканер обеспечивает безопасность среды предварительной загрузки, соответствующей спецификации UEFI.

Защита от ботнетов. Обнаруживает вредоносные программы, анализируя протоколы обмена данными по сети. Ботнет-программы меняются весьма часто, а сетевые протоколы, напротив, не модифицировались годами.

Защита от эксплойтов. Контролирует поведение процессов и выявляет подозрительную активность, которая является типичной для целевых атак, ранее неизвестных эксплойтов и угроз нулевого дня.

Сканирование хранилища. Проверяет по запросу сетевые хранилища NAS (Network Attached Storage).

Сканирование Hyper-V. Даёт возможность сканировать диски виртуальных машин на сервере Microsoft Hyper-V без необходимости установки каких-либо агентов на соответствующие виртуальные машины. Для увеличения производительности доступно сканирование выключенных виртуальных машин.

ESET Shared Local Cache. Позволяет значительно ускорить сканирование виртуальных машин за счёт хранения информации о ранее просканированных общих файлах.

Поддержка Windows Management Instrumentation. Позволяет интегрировать продукт в другие решения для мониторинга сети и продукты класса SIEM (Security Information and Event Management).

Поддержка Microsoft Office 365. После регистрации на отдельном сервере ESET может просканировать хранилище OneDrive, чтобы обеспечить видимость и отслеживать доверенные источники данных компании.

Защита серверов под управлением операционной системы Linux (ESET File Security для Linux)

В агенте для Linux поддерживаются детектирование всех типов современных угроз (модификации вирусов, троянские программы, сетевые черви, рекламное и шпионское программное обеспечение), настройка правил работы со съёмными носителями и возможность блокирования неавторизованных подключений, а также блокирование вредоносных ссылок в интернете.

Защита рабочих станций macOS (ESET Endpoint Security для Mac OS X)

Решение для компьютеров Apple содержит антивирус и антишпион, антифишинг, функцию ESET Shared Local Cache, контроль устройств и веб-контроль. Их возможности аналогичны описанным выше модулям для операционных систем Windows. Имеется также сетевой экран, который фильтрует весь входящий трафик и предотвращает несанкционированный доступ к информации.

Защита мобильных устройств Android (ESET Endpoint Security для Android)

ESET Endpoint Security для Android имеет следующую функциональность:

Администратор может удалённо направлять команды на мобильное устройство через продукт ESET Security Managеment Center или при помощи SMS-сообщений. Если мобильное устройство потеряно или украдено, его можно удалённо заблокировать и вывести на экран блокировки специальное сообщение (например, с информацией о вознаграждении). Кроме того, у администратора есть возможность включить звуковой сигнал, получить информацию о местоположении или удалить все данные из памяти.

Защита мобильных устройств Apple iOS (ESET Mobile Device Management для Apple iOS)

В составе этого компонента программного комплекса доступны:

Централизованное управление комплексом антивирусной защиты (ESET Security Managеment Center)

Централизованное управление позволяет:

Протокол ESET Push Notification Service поддерживает использование служб сторонних прокси-серверов, таких как Apache HTTP, чтобы перенаправлять обмен данными между агентом и сервером.

ESET Security Managеment Center поддерживает среды VDI в части выявления уникальных отпечатков оборудования, что позволяет быстро устранять конфликты между клонированными компьютерами.

Системные требования и политика лицензирования ESET NOD32 Smart Security Business Edition

Компоненты ESET NOD32 Smart Security Business Edition должны отвечать перечисленным ниже требованиям.

Таблица 1. Минимальные системные требования для клиентских компонентов в составе продукта ESET NOD32 Smart Security Business Edition

| Компонент | Требования |

| ESET Endpoint Antivirus для Microsoft Windows и ESET Endpoint Security для Microsoft Windows | Процессор: Intel или AMD x86-x64 (32- или 64-битные версии) Операционные системы: Microsoft Windows 10 / 8.1 / 8 / 7 / Vista / XP |

| ESET Endpoint Antivirus для Mac OS X | Операционные системы: Mac OS X 10.6 и выше |

| ESET NOD32 Antivirus Business Edition для Linux Desktop | Операционные системы: RedHat, Debian, Ubuntu, Suse, Fedora, Mandriva — версия ядра Kernel 2.6 и выше, GNU C Library 2.3 и выше, GTK+ 2.6 и выше, LSB 3.1 |

| ESET Virtualization Security для VMware | Поддерживаемые средства VMware: VMware vSphere 5.5 и выше, VMware NSX 6.2.4 и выше, VMware vShield Manager 5.5.4, VMware vShield Endpoint 5.1.0 |

| ESET Endpoint Security для Android | Операционные системы: Android 4.0 и выше |

| ESET Mobile Device Management для Apple iOS | Операционные системы: iOS 8 и выше |

| ESET File Security для Microsoft Windows Server — антивирус для сервера | Процессор: Intel или AMD x86-x64 (32- или 64-битные версии) Операционные системы: Microsoft Windows Server 2016 / 2012 R2 / 2012 / 2008 R2 / 2008 / 2003 R2 / 2003 |

| ESET File Security для Linux | Процессор: Intel или AMD x86-x64 Память: 256 МБ HDD: 700 МБ Операционные системы: Linux Kernel версии 2.6.32 и выше, Glibc версии 2.12 и выше, Red Hat Enterprise Linux (RHEL) 6 (64-bit) / 7 (64-bit), CentOS 6 (64-bit) / 7 (64-bit), Ubuntu Server 16.04 LTS (64-bit) / 18.04 LTS (64-bit), Debian 9 64-bit, SUSE Linux Enterprise Server (SLES) 12 (64-bit) / 15 (64-bit) |

К серверной платформе ESET Security Management Center Server также предъявляются требования, перечисленные ниже.

Таблица 2. Минимальные системные требования ESET Security Management Center Server

| Параметр | Значение |

| Память | 4 ГБ ОЗУ |

| Жёсткий диск | Не менее 20 ГБ свободного места |

| Процессор | Двухъядерный, 2 ГГц или более мощный |

| Сетевое подключение | 1 Гбит/с |

| Операционная система (сервер) | Windows Server 2003 / 2003 R2 / 2008 R2 / 2012 / 2012 R2 / 2016 / XP x86 SP3 / 7 x86 SP1 / 7 x64 SP1 / 8 / 8.1 / 10 x86 / 10 x64 |

| Операционная система (агент и RD Sensor) | Windows Server 2003 / 2003 R2 / 2008 R2 / 2012 / 2012 R2 / 2016 / XP x86 SP3 / XP x64 SP2 / Vista x86 SP2 / Vista x64 SP2 / 7 x86 SP1 / 7 x64 SP1 / 8 / 8.1 / 10 x86 |

ESET NOD32 Smart Security Business Edition лицензируется по количеству узлов (рабочих станций под управлением ОС Windows и серверов под управлением ОС Windows/Linux) в сети. Одна машина — один узел, независимо от выполняемых рабочей станцией или сервером функций. Общее количество лицензий должно равняться сумме количества рабочих станций и серверов. Минимальный объём заказа — 5 лицензий (т.е. 5 узлов в сети). ESET File Security для Microsoft Windows Server на терминальном сервере лицензируется по количеству клиентов этого сервера.

Работа с ESET NOD32 Smart Security Business Edition

Сначала рассмотрим механизмы защиты конечных точек в ESET Endpoint Security 7, а затем перейдём к инструментам централизованного управления, реализованным в ESET Security Management Center.

Защита конечных точек ESET Endpoint Security 7

Интерфейс ESET Endpoint Security 7 состоит из меню и информационной панели. В меню пользователь может получить доступ к основным функциям средства антивирусной защиты, а информационная панель содержит элементы управления конкретными функциями. Все функции в панели инструментов снабжены контекстной справкой.

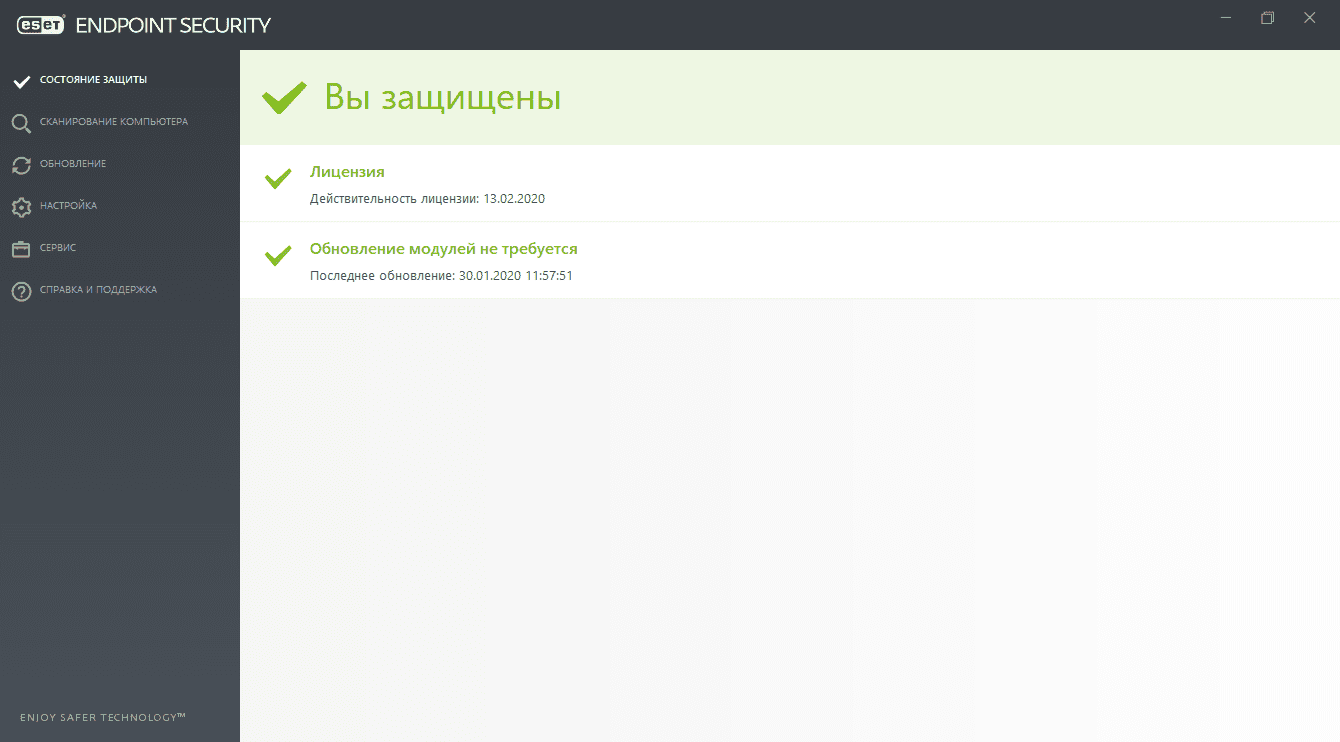

При запуске консоли пользователь переходит в раздел «Состояние защиты», в котором отображаются дата последнего сканирования, состояние защищённости системы и срок действия лицензии.

Рисунок 1. Раздел «Состояние защиты» в ESET Endpoint Security 7

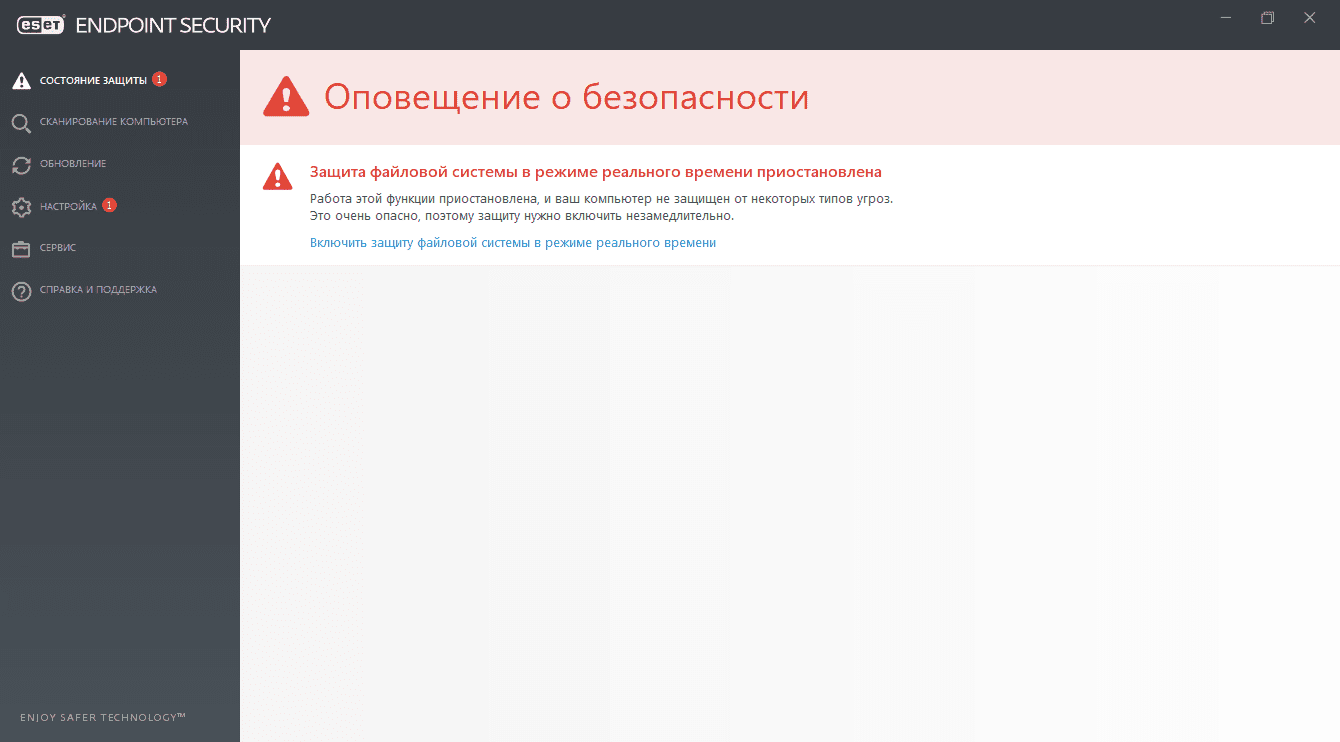

Если какой-либо компонент безопасности отключён или была найдена вредоносная программа, то в разделе появится предупреждение об этом.

Рисунок 2. Оповещение о безопасности в разделе «Состояние защиты» в ESET Endpoint Security 7

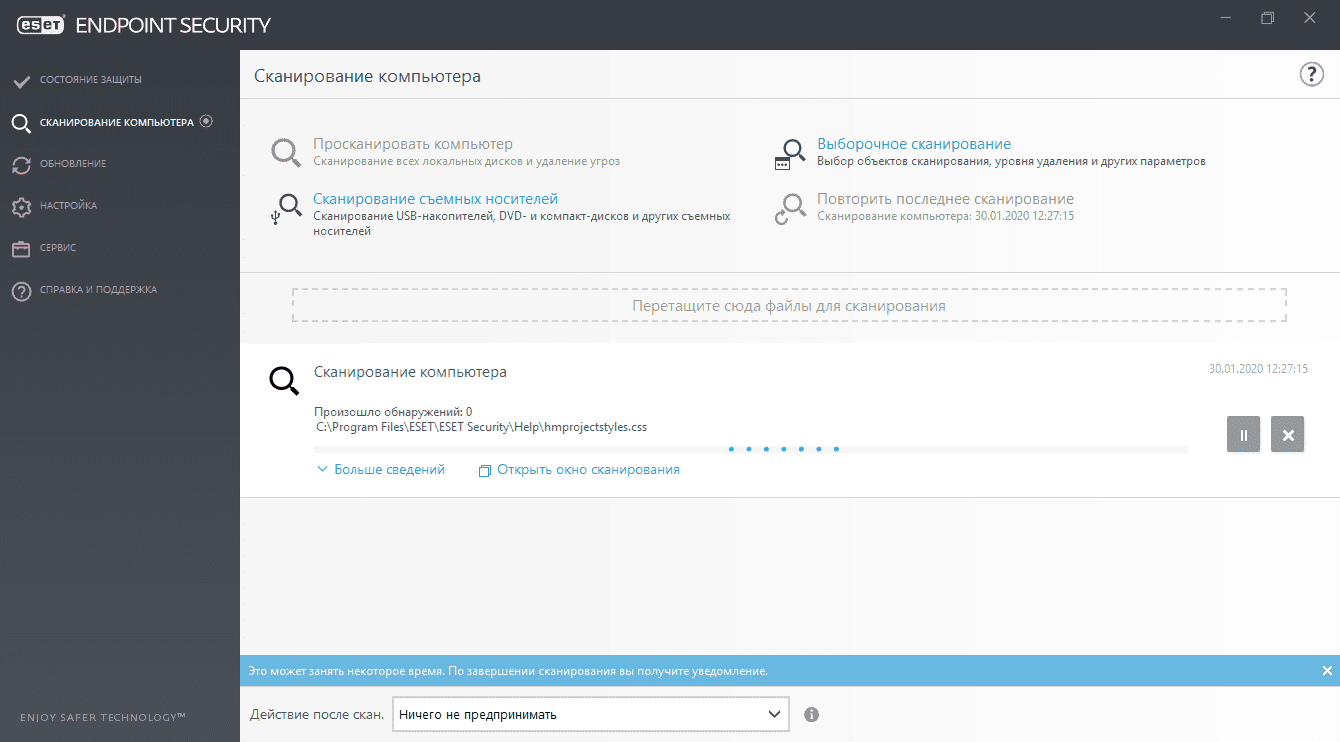

В разделе «Сканирование компьютера» пользователь может запустить проверку системы. ESET Endpoint Security 7 содержит три сценария проверки: «Просканировать компьютер» (сканирование всех локальных дисков с последующим удалением угроз), «Выборочное сканирование» и «Сканирование съёмных носителей». Также можно в консоль можно перетащить файл для сканирования.

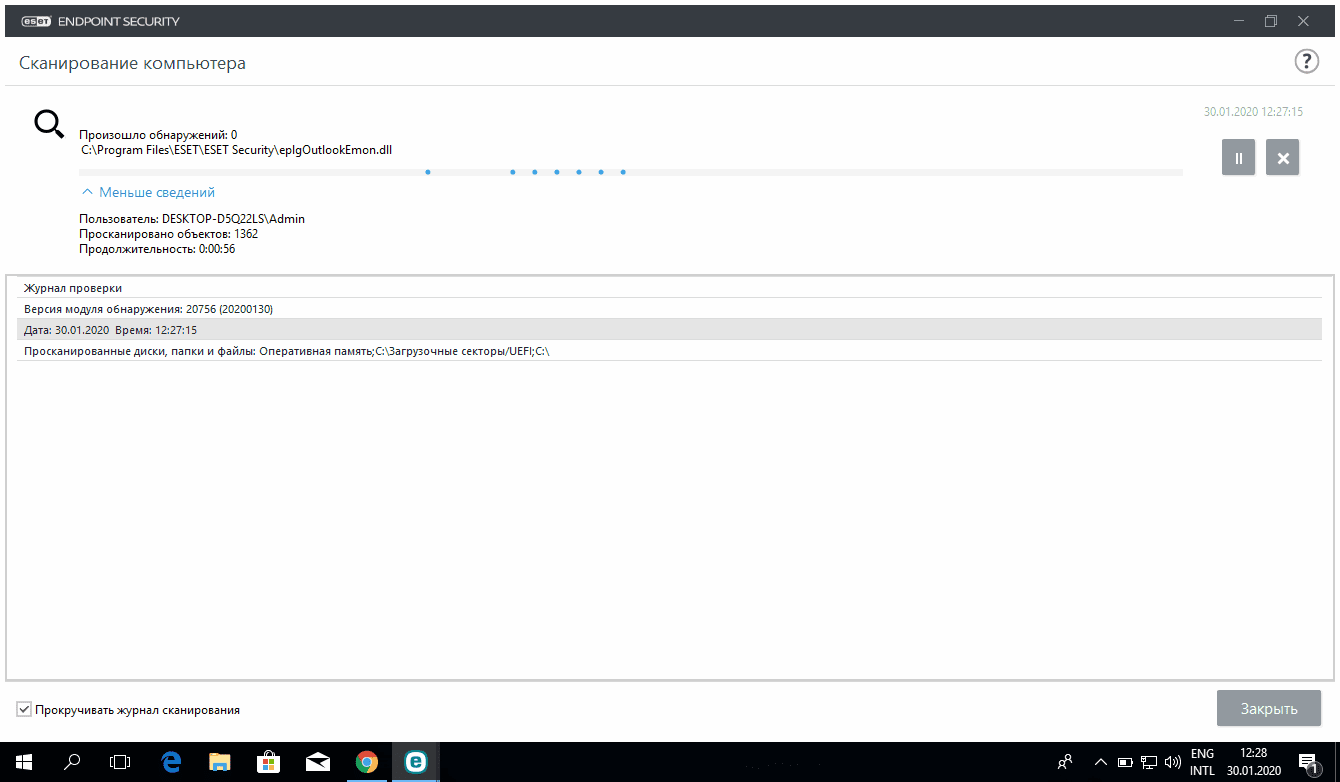

Рисунок 3. Раздел «Сканирование компьютера» в ESET Endpoint Security 7

Рисунок 4. Процесс сканирования в ESET Endpoint Security 7

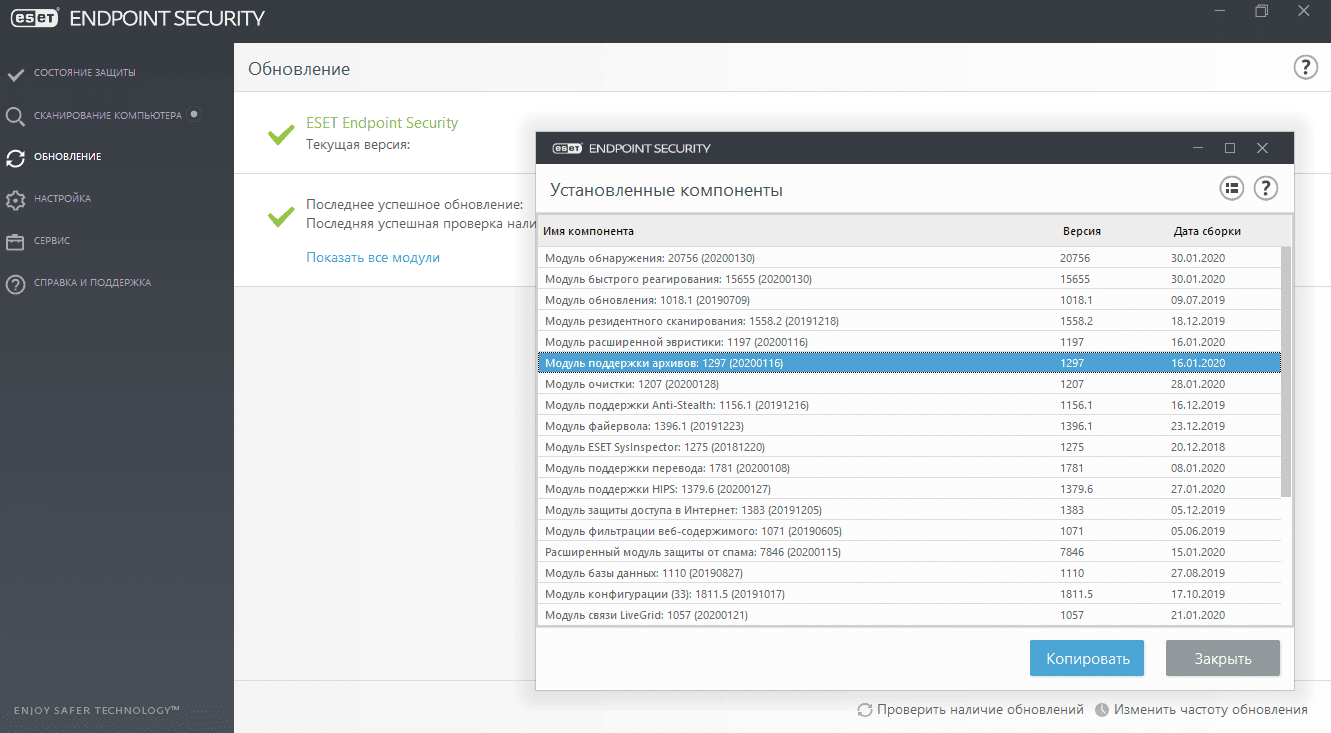

Раздел «Обновление» позволяет провести актуализацию антивирусных баз, а также устранить неполадки, которые могли возникнуть при обновлении. Также можно посмотреть список установленных компонентов антивируса, их версии и даты выпуска.

Рисунок 5. Установленные компоненты в разделе «Обновления» в ESET Endpoint Security 7

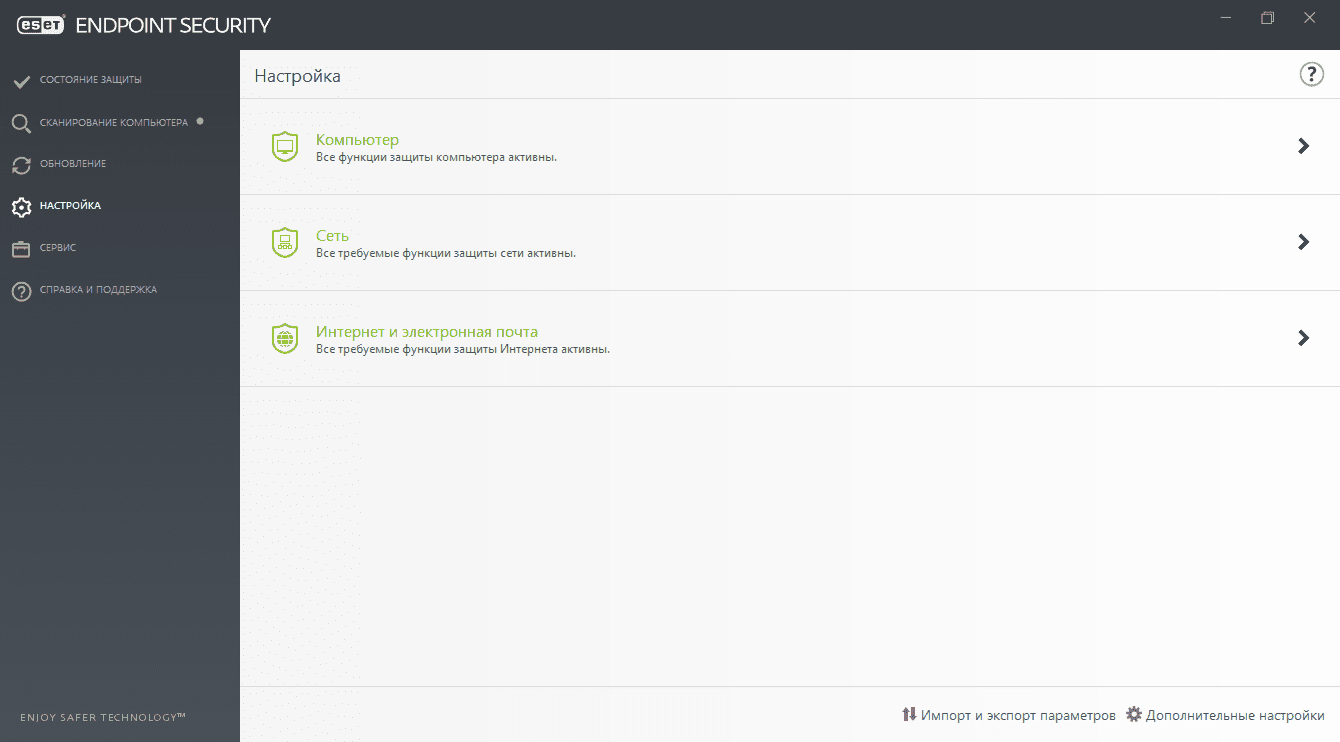

Работа с основными компонентами, которые в корпоративном антивирусе чаще всего настраиваются администратором и редко нужны пользователям, вынесена в настройки. Раздел «Настройка» позволяет задать параметры работы всех компонентов защиты.

Рисунок 6. Раздел «Настройка» в ESET Endpoint Security 7

Для удобства функции настройки сгруппированы по трём типам: «Компьютер», «Сеть», «Интернет и электронная почта».

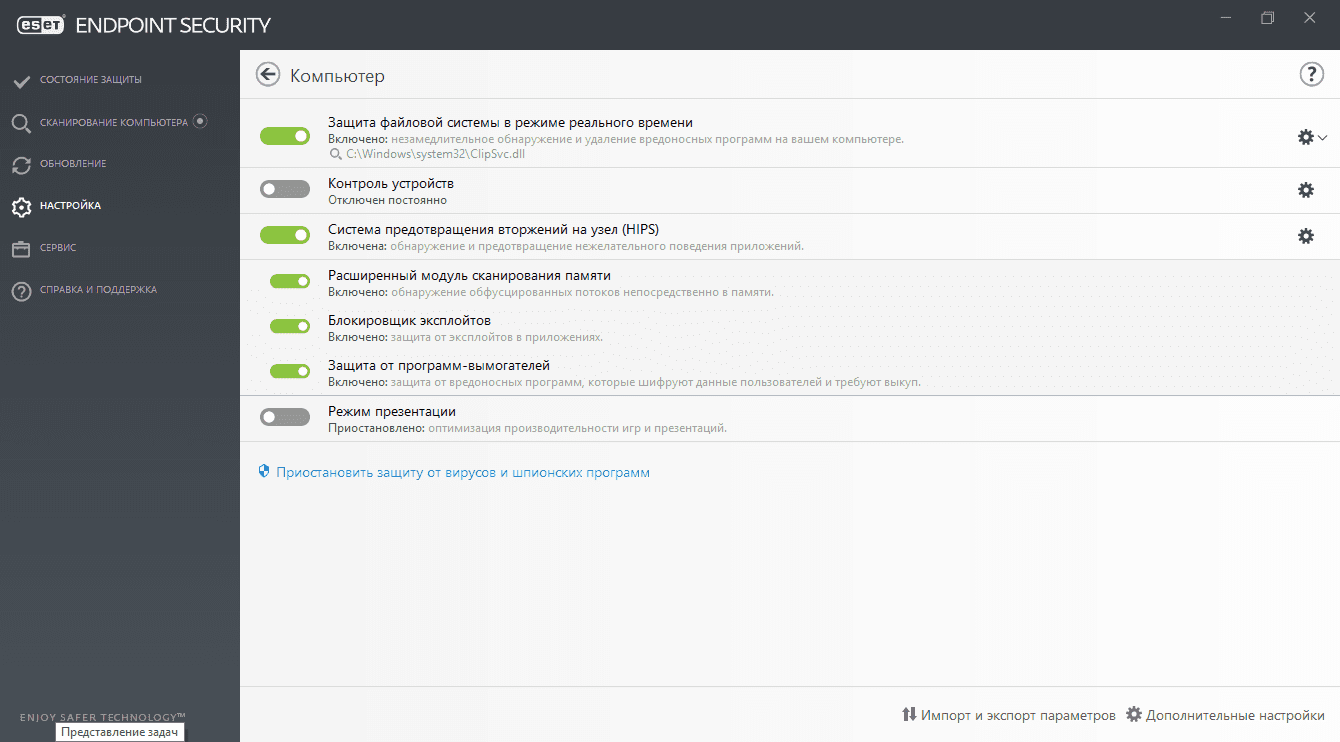

В подразделе «Компьютер» настраиваются локальные функции — защита файловой системы, контроль подключаемых устройств, предотвращение вторжений уровня узла (HIPS), блокировка эксплойтов, защита от программ-вымогателей.

Рисунок 7. Настройка параметров защиты компьютера в ESET Endpoint Security 7

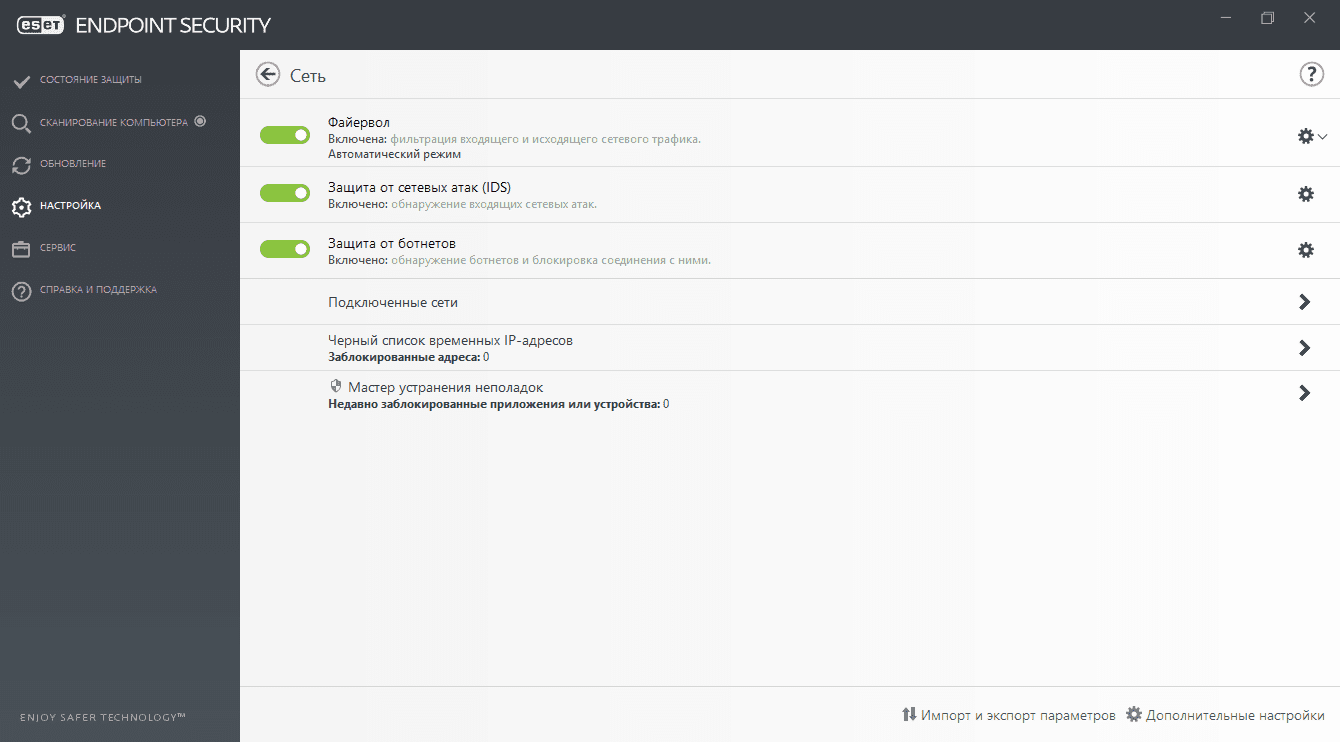

В подразделе «Сеть» активируются такие компоненты, как межсетевой экран, защита от сетевых атак (IDS) и ботнетов. Также здесь настраивается чёрный список временных IP-адресов.

Рисунок 8. Настройка параметров защиты сети в ESET Endpoint Security 7

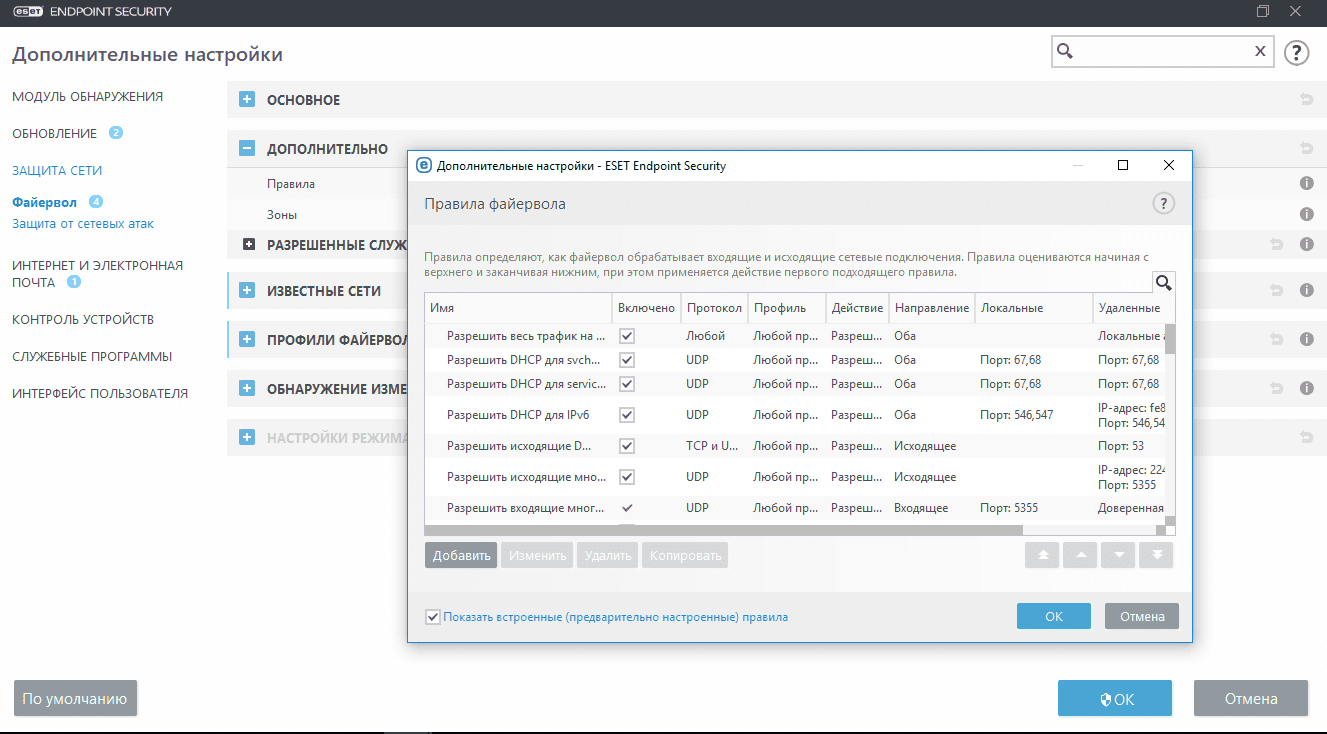

Компонент «Файервол» управляет всем входящим и исходящим сетевым трафиком компьютера. Процесс основан на разрешении или запрете отдельных соединений в соответствии с правилами фильтрации. Персональный брандмауэр защищает от атак со стороны удалённых компьютеров и блокирует некоторые потенциально опасные службы. Также он обеспечивает возможности IDS / IPS. Кроме того, ESET Endpoint Security проинформирует вас при попытке подключения к незащищённой беспроводной сети или сети со слабой защитой.

Рисунок 9. Дополнительные настройки сетевого экрана в ESET Endpoint Security 7

Модуль «Защита от сетевых атак (IDS)» анализирует содержимое сетевого трафика и блокирует любой поток данных, который расценивается как опасный.

Компонент «Защита от ботнетов» определяет программы для приёма инструкций от командных серверов вредоносных сетей и препятствует их работе.

В разделе «Подключённые сети» доступен список сетей, к которым подсоединён хост. При нажатии на значок шестерёнки появляется возможность выбрать тип защиты сети, к которой выполнено подключение посредством сетевого адаптера.

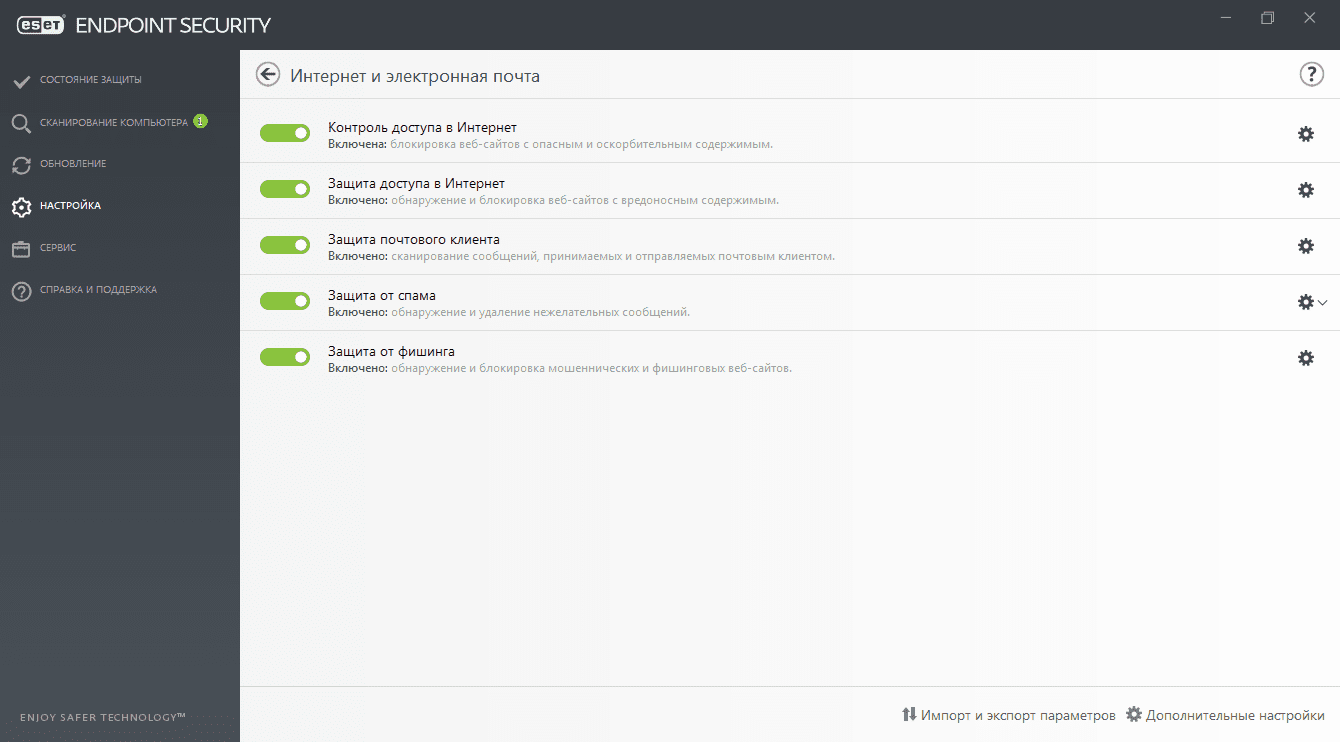

В подразделе «Интернет и электронная почта» активируются обнаружение и блокировка веб-сайтов с вредоносным содержимым, защита почтового клиента в части проверки сообщений, а также борьба с фишингом (обнаружение и блокировка мошеннических сайтов). Функция защиты от спама отфильтровывает нежелательные сообщения, поступающие по электронной почте.

Рисунок 10. Настройка параметров защиты доступа в интернет и электронной почты в ESET Endpoint Security 7

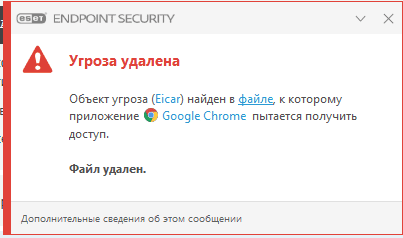

При обнаружении вредоносного кода ESET Endpoint Security 7 блокирует доступ к веб-страницам или загрузку файлов из сети.

Рисунок 11. Блокировка загрузки вредоносной программы с веб-сайта в ESET Endpoint Security 7

Антивирус также останавливает переходы на фишинговые страницы, предотвращая кражу личной информации и реквизитов платёжных систем. Защита от фишинга представляет собой ещё один уровень безопасности, который обеспечивает улучшенное противодействие сайтам, пытающимся получить пароли и прочую конфиденциальную информацию.

С помощью подключаемого модуля для почтового клиента программа ESET Endpoint Security позволяет контролировать весь обмен данными, осуществляемый этим клиентом (по протоколам POP3, IMAP, HTTP, MAPI).

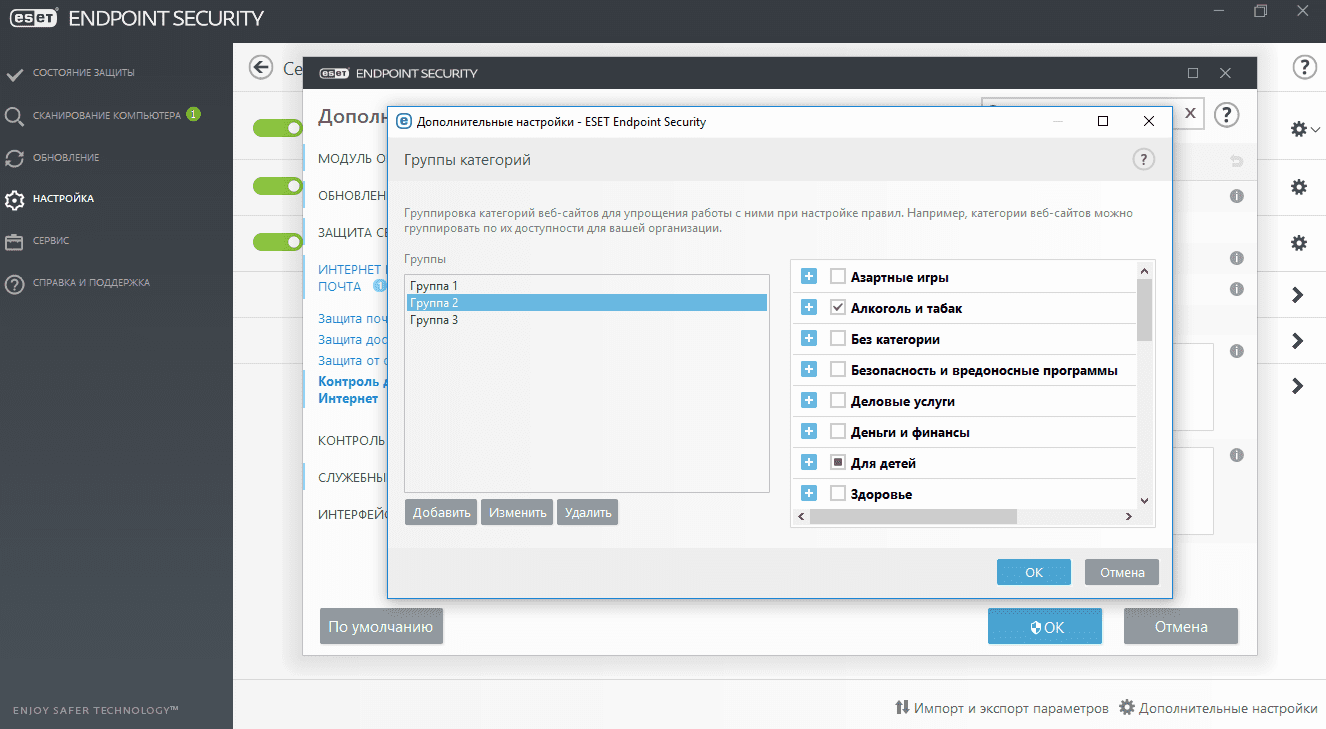

Функция контроля доступа в интернет даёт возможность блокировать веб-страницы, которые могут содержать потенциально нежелательные материалы. Кроме того, работодатели или системные администраторы могут запрещать доступ к более чем 27 предварительно заданным категориям веб-сайтов, включая более 140 подкатегорий.

Рисунок 12. Настройка параметров защиты доступа в интернет в ESET Endpoint Security 7

Также отсюда можно перейти в расширенные «Дополнительные настройки», где функции защиты каждого компонента ESET Endpoint Security 7 настраиваются более детально.

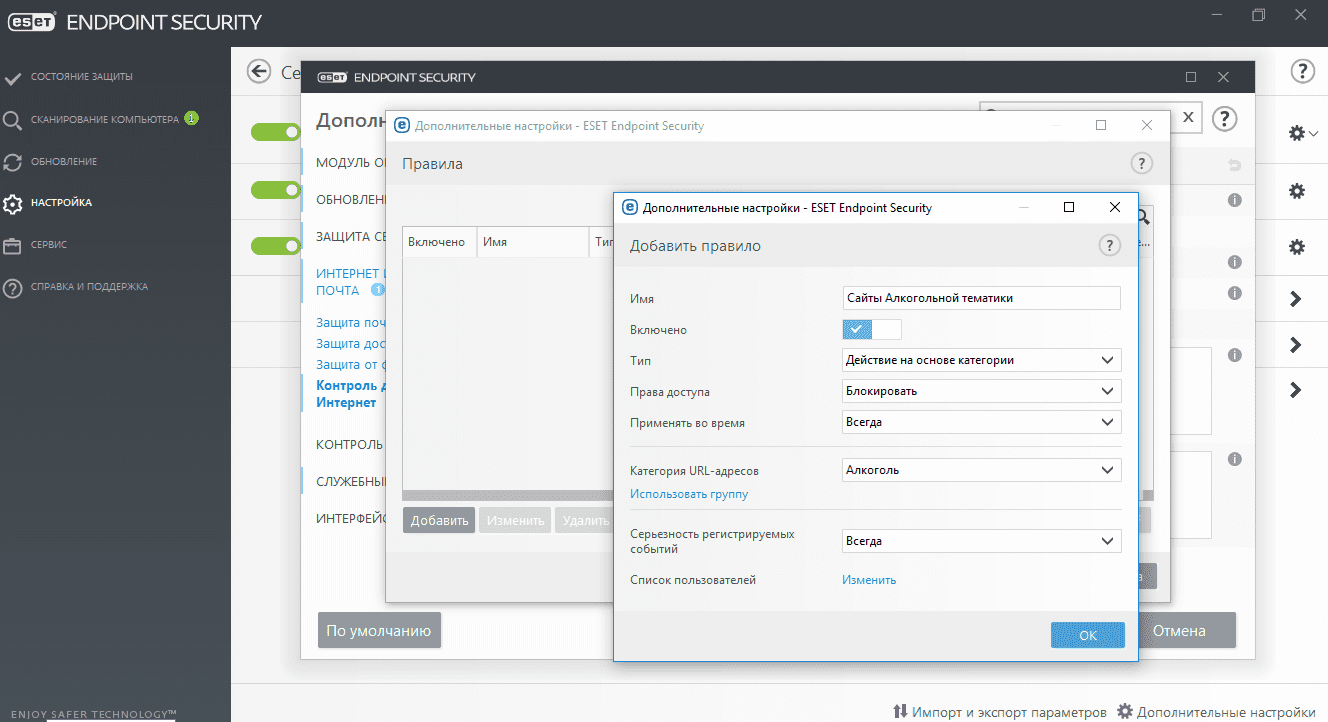

Рисунок 13. Добавление правил контроля доступа в Интернет в ESET Endpoint Security 7

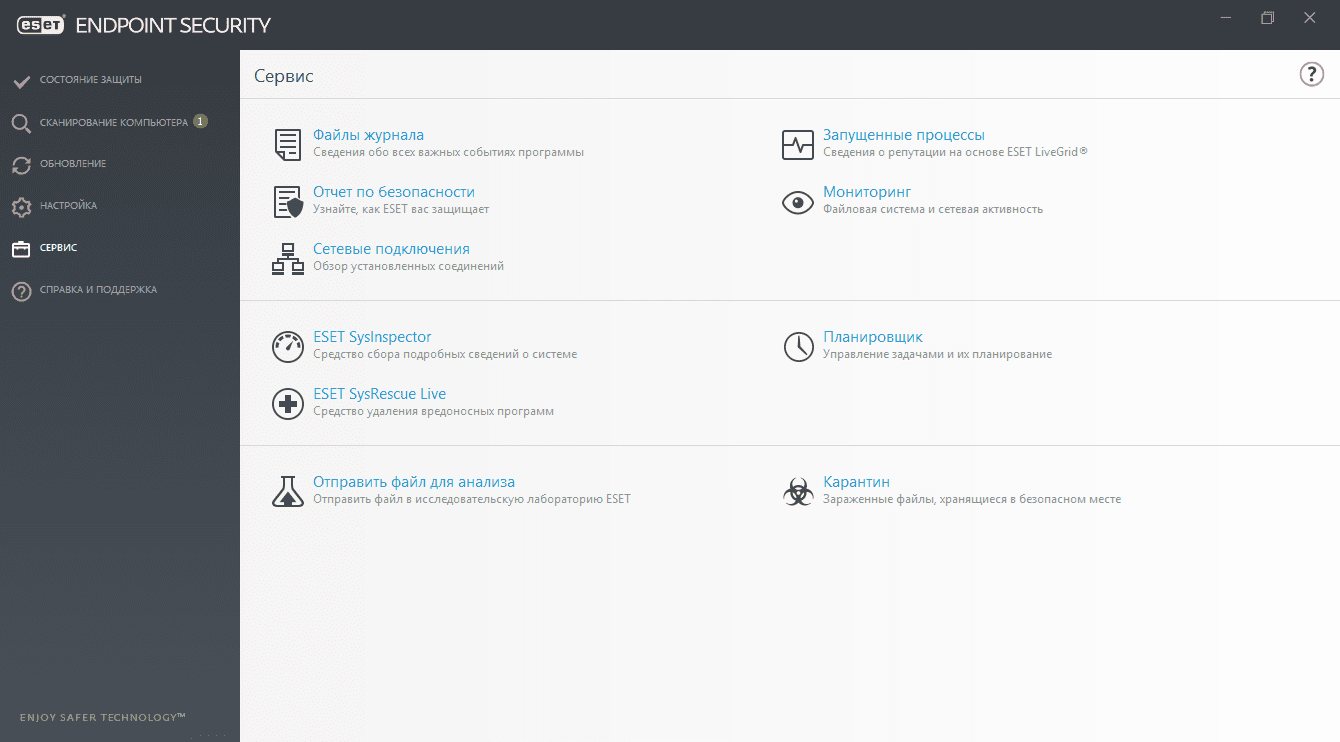

В разделе «Сервис» можно ознакомиться со сведениями обо всех важных событиях антивируса, посмотреть отчёт по безопасности, выполнить сбор информации о системе компьютера, посмотреть запущенные процессы и активность файловой системы. Также в данном разделе можно управлять задачами и файлами, помещёнными в карантин.

Рисунок 14. Раздел «Сервис» в ESET Endpoint Security 7

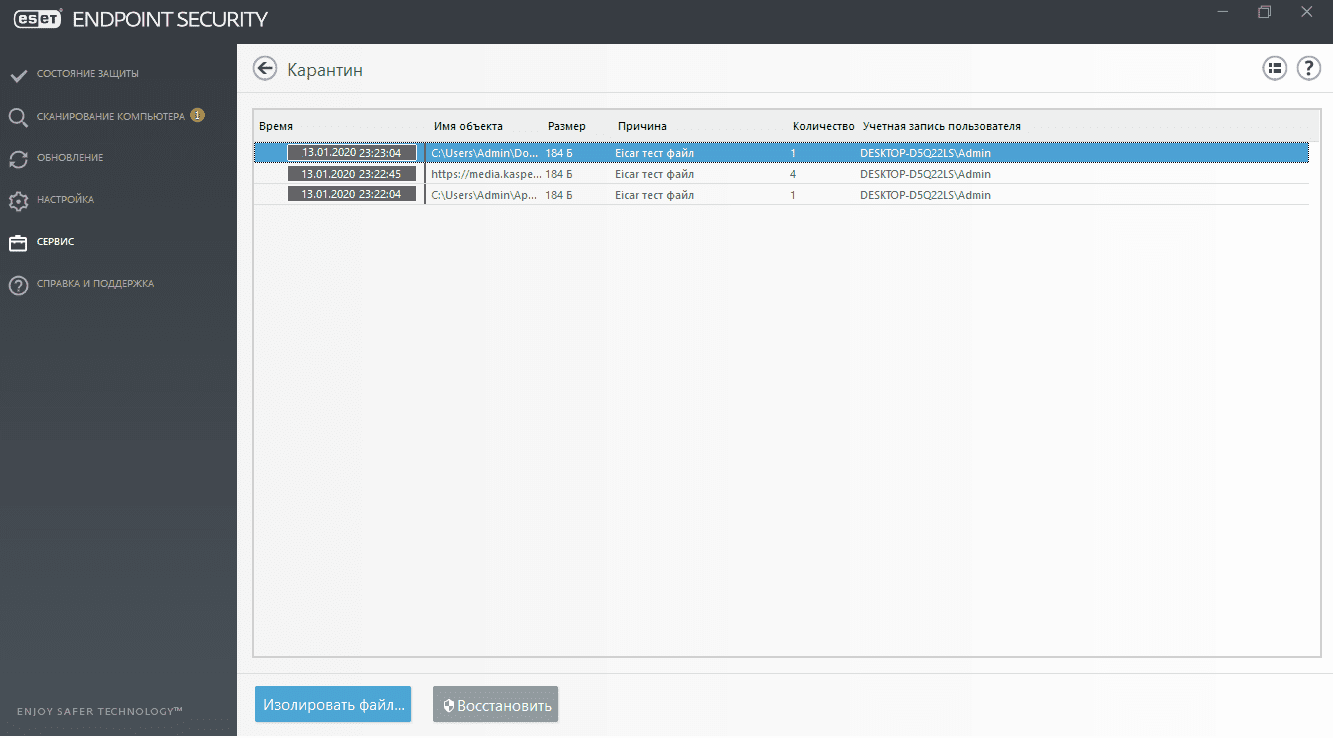

В «Карантине» хранятся подозрительные и вредоносные файлы, которые помещаются туда после их обнаружения в ходе сканирования или работы других компонентов защиты, а также при явном указании со стороны пользователя. В случае если в карантин попал неопасный файл, его в любой момент времени можно восстановить по исходному пути. Подозрительные объекты можно оставлять в карантине для их проверки после выхода обновлений антивирусных баз.

Рисунок 15. Раздел «Карантин» в ESET Endpoint Security 7

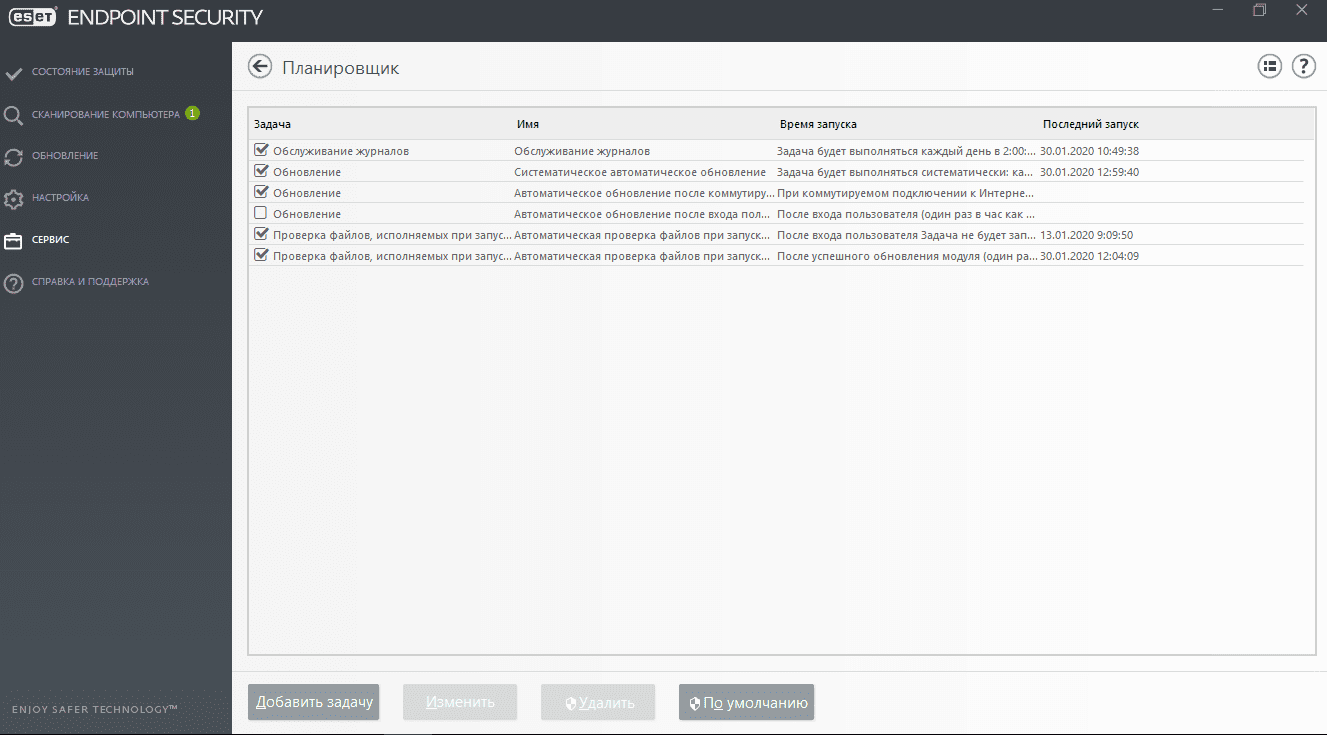

Для создания и настройки заданий ESET Endpoint Security 7 используется «Планировщик». К заданиям относятся такие действия, как сканирование, обновление базы данных, обслуживание журналов, контроль устройств и т.д. При добавлении нового задания указываются его имя, тип, частота запуска и действия, предпринимаемые в случае, если задача не была запущена.

Рисунок 16. Планировщик задач в разделе «Сервис» в ESET Endpoint Security 7

Централизованное управление ESET Security Management Center

Централизованное управление антивирусными продуктами на конечных точках и обновление модулей осуществляются либо с серверов ESET, либо с локального зеркала (создаётся отдельным инструментом — Mirror Tool). Когда сервер ESET Security Management Center установлен, а решения ESET для конечных точек размещены на клиентах, можно приступать к управлению сетью.

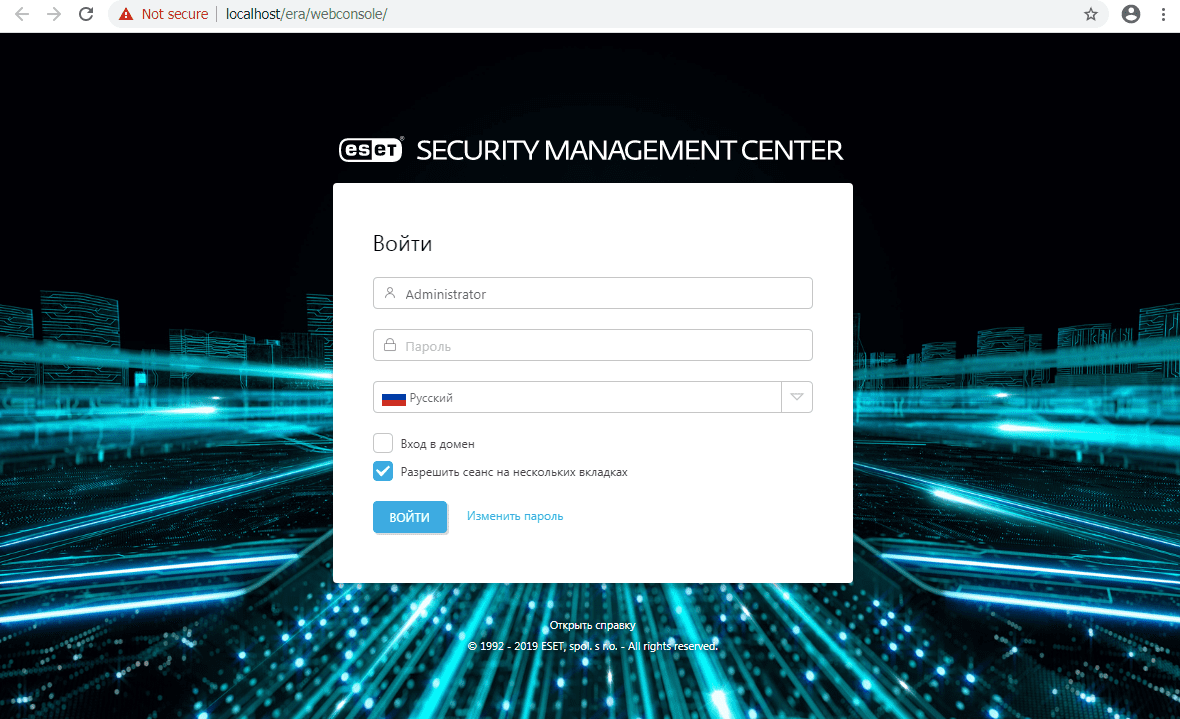

Работа с ESET Security Management Center начинается с авторизации в веб-консоли. Для доступа к ней в браузере необходимо набрать URL: https:// /era.

Рисунок 17. Окно входа в ESET Security Management Center Web Console

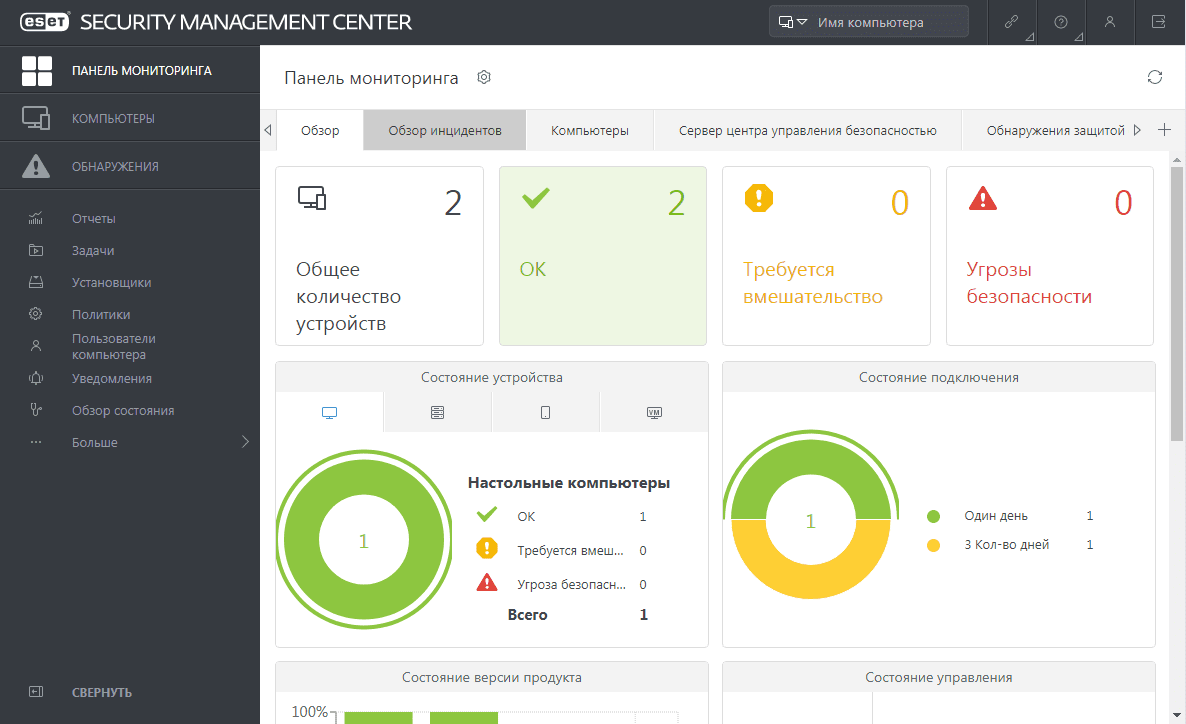

Страница, которая отображается по умолчанию после входа в веб-консоль, — панель мониторинга («дашборд»), на которой отображаются различные статусы системы антивирусной защиты (клиентов, групп, задач, политик, пользователей, полномочий и т.д.).

Рисунок 18. Панель мониторинга в ESET Security Management Center

Можно добавлять и настраивать свои панели с отображением необходимой информации о системе защиты, а также изменять существующие.

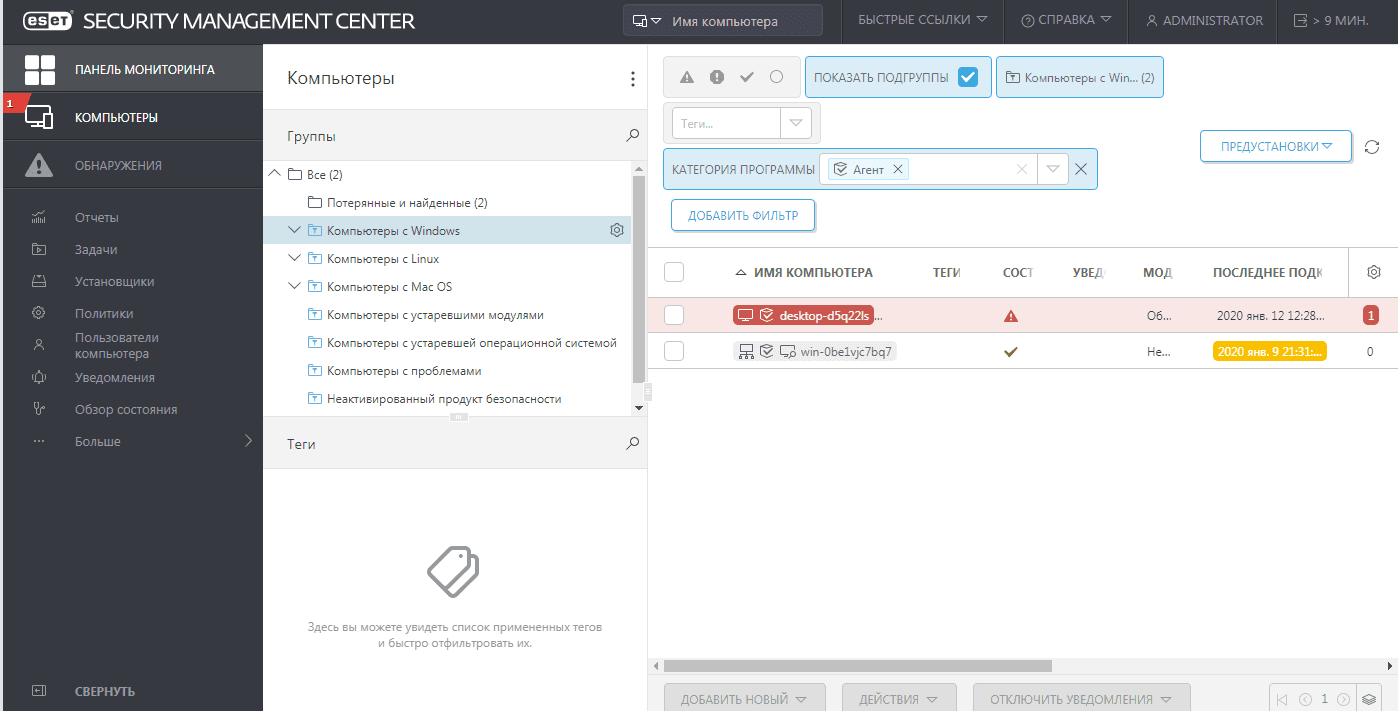

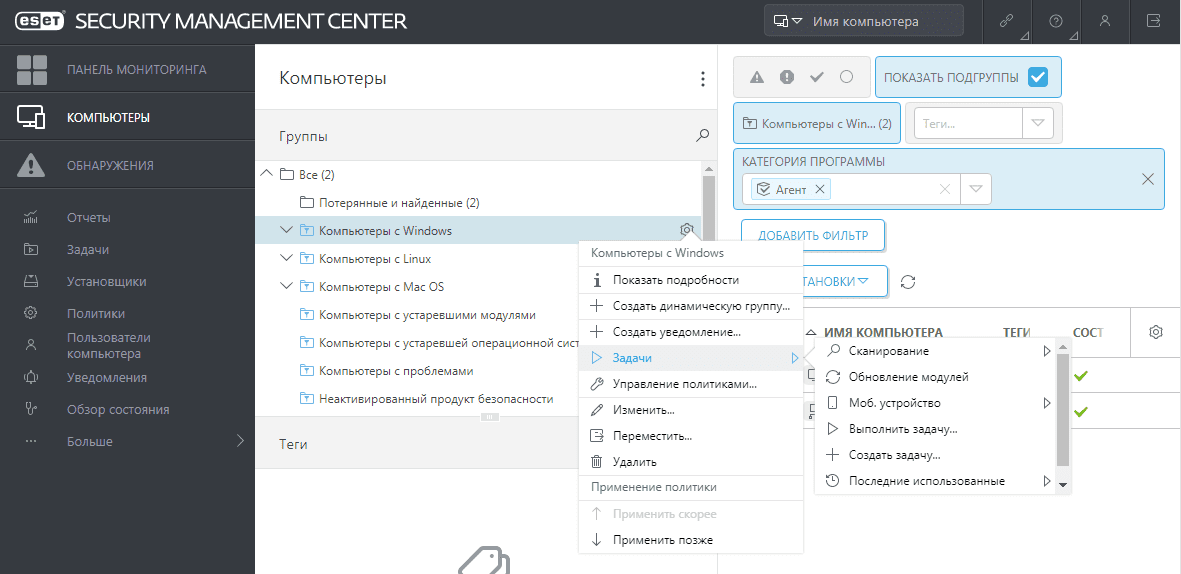

На вкладке «Компьютеры» отображены по группам все клиентские машины, доступные для ESET Security Management Center. С помощью значков статуса можно фильтровать клиенты по серьёзности выявленных проблем (красный — ошибки, жёлтый — предупреждения, зелёный — уведомления, серый — неуправляемые компьютеры).

Рисунок 19. Вкладка «Компьютеры» в ESET Security Management Center

Все мобильные устройства и компьютеры расположены в статической группе. Статические группы используются для организации объектов в иерархию и для определения прав доступа. Каждый компьютер включён только в одну статическую группу. Кроме того, существуют динамические группы, которые можно считать настраиваемыми фильтрами: с их помощью задаются правила для отбора компьютеров по определённым параметрам.

Статические группы играют важную роль в модели безопасности. Каждый объект (компьютер, задача, политика, отчёт, оповещение) содержится в статической группе. Доступ к каждому из объектов определяется набором разрешений, который назначен пользователю.

В контекстном меню можно создавать группы и задачи либо выбирать другие действия.

Рисунок 20. Контекстное меню и функции для групп в ESET Security Management Center

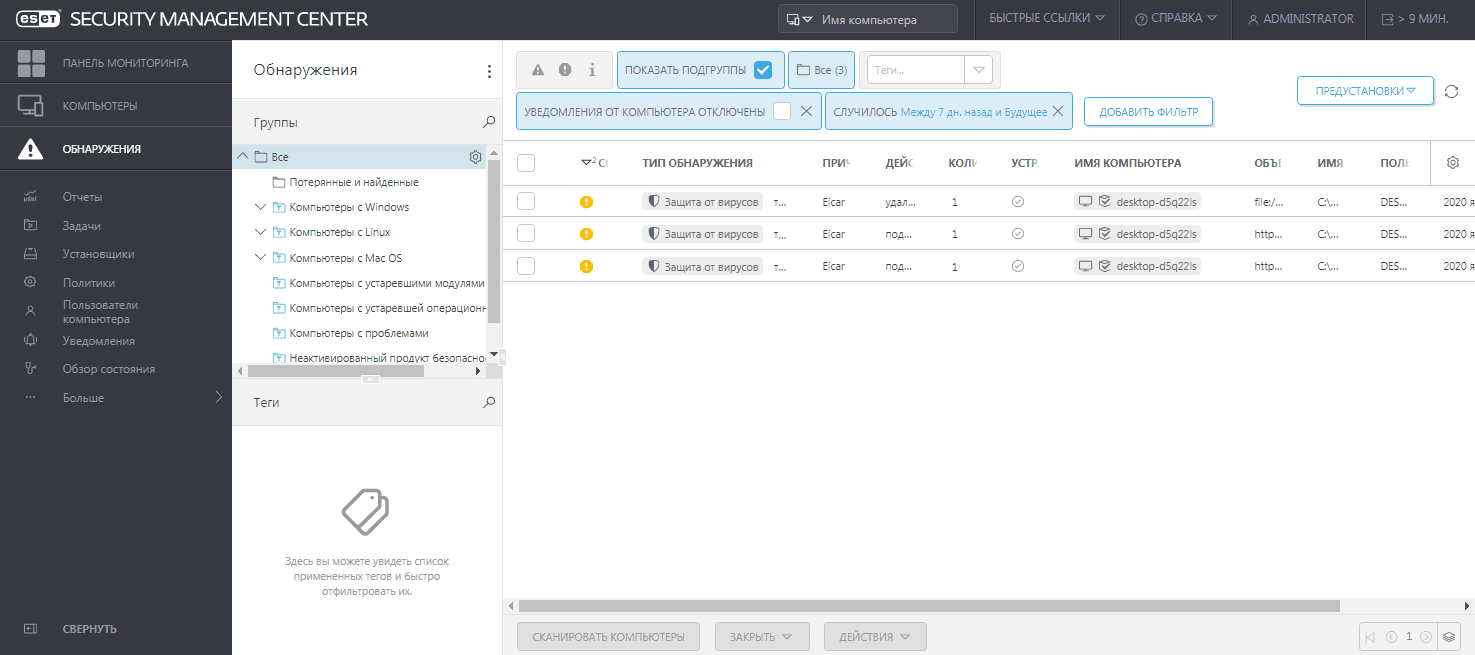

Получить доступ к отчётам об угрозах можно в разделе «Обнаружения». В нём представлен обзор всех угроз, выявленных на узлах сети. Представление можно фильтровать, но по умолчанию отображаются все типы угроз за последние 7 дней. Угрозы можно помечать как устранённые в разделе «Обнаружения» или в разделе подробных сведений о конкретном клиенте.

Рисунок 21. Отчёт об угрозах в разделе «Обнаружения» в ESET Security Management Center

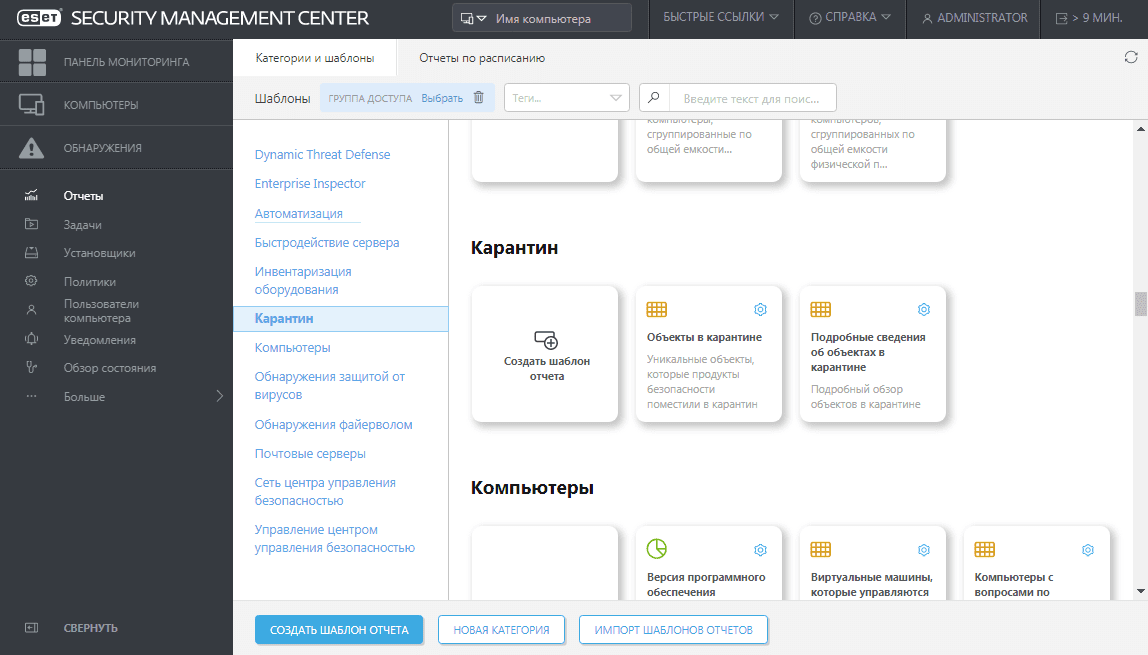

С помощью меню «Отчёты» можно получить доступ к базе данных и удобную возможность для фильтрации данных средства антивирусной защиты. Отчёты подразделяются на несколько категорий, каждая из которых содержит краткое описание.

Рисунок 22. Вкладка«Отчёты» в ESET Security Management Center

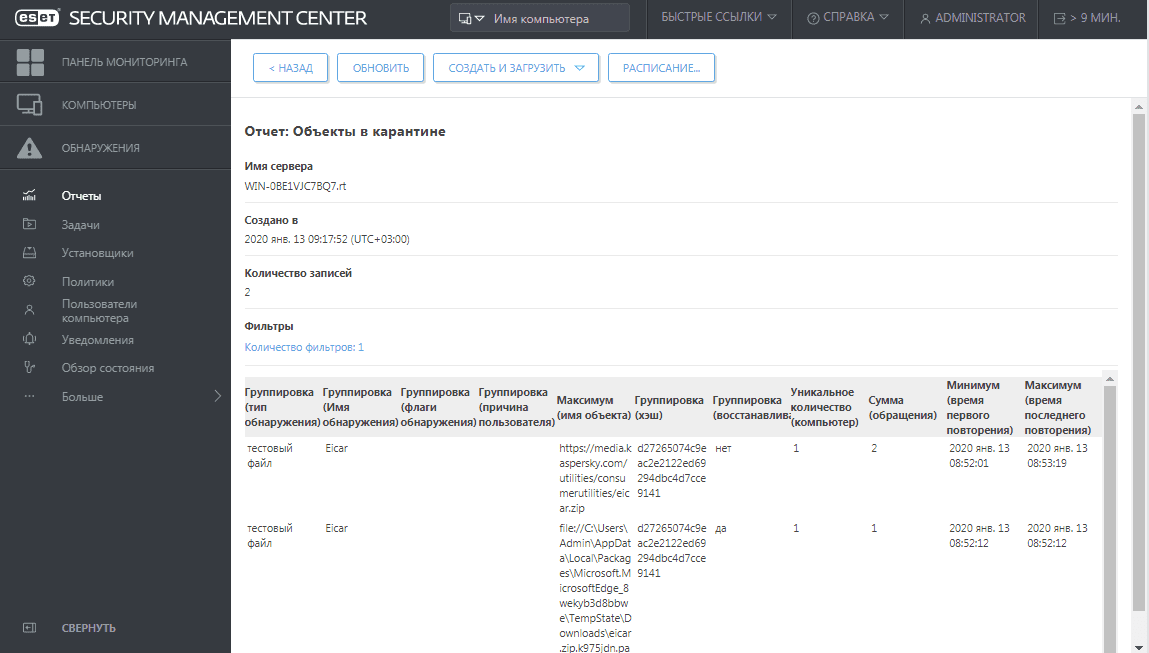

Рисунок 23. Отчёт «Объекты в карантине» в ESET Security Management Center

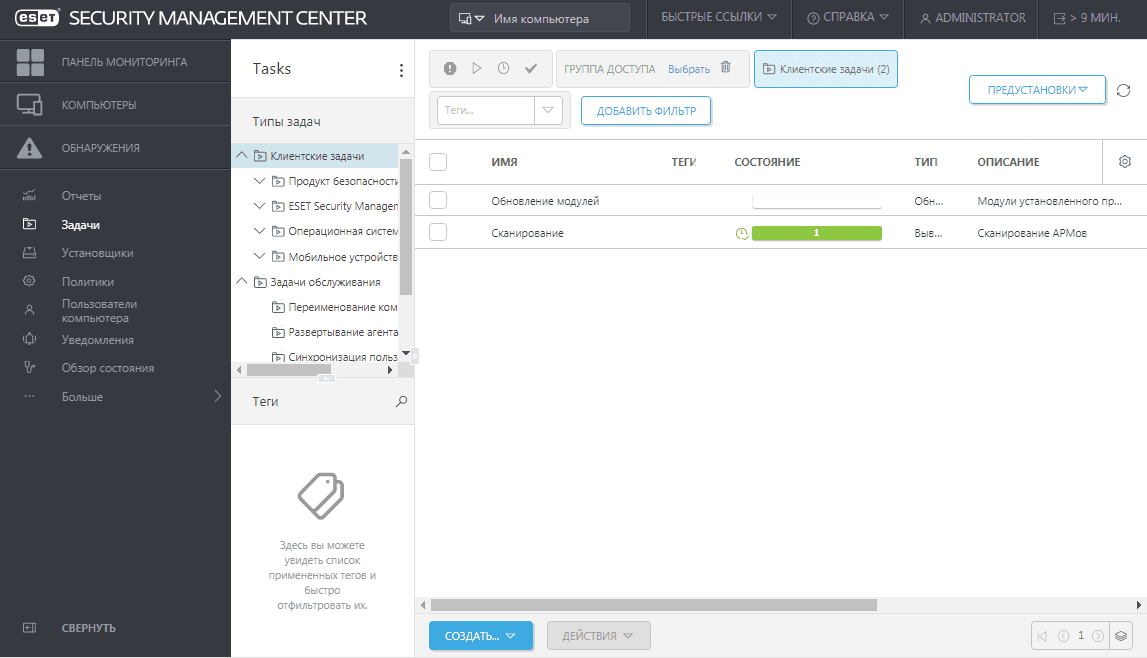

Задачи позволяют назначать определённые процедуры отдельным клиентам или группам клиентов. Они создаются с помощью панелей инструментов и контекстных меню в области «Компьютеры», а также в окне раздела «Клиентские задачи».

Рисунок 24. Вкладка «Задачи» в ESET Security Management Center

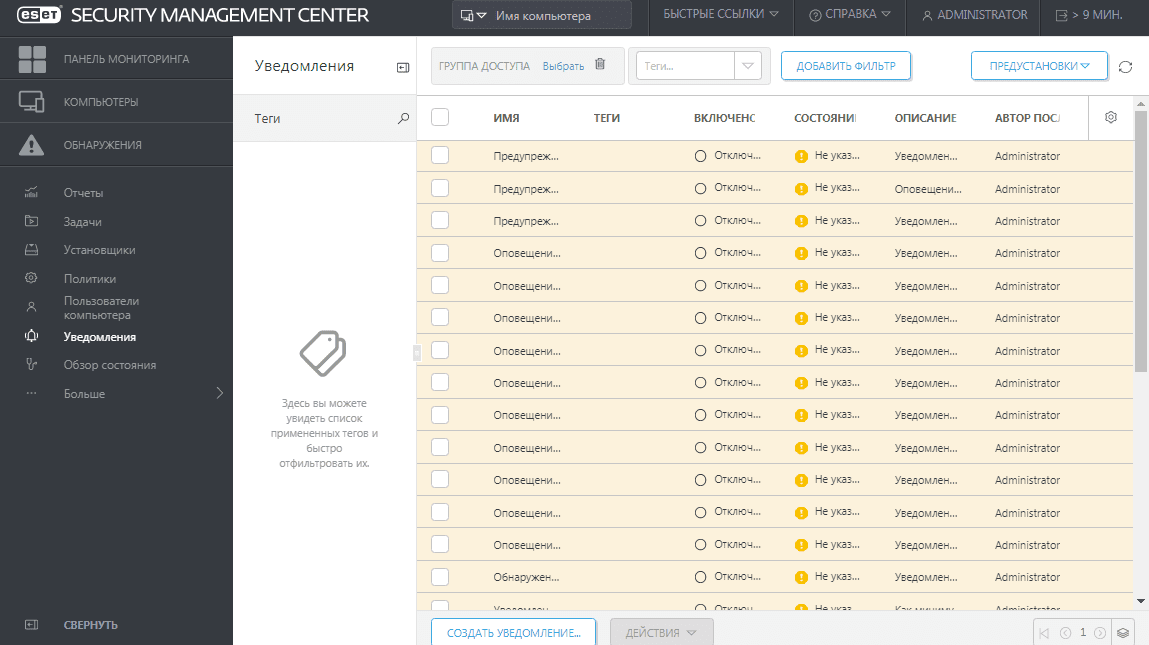

В меню «Уведомления» можно настроить автоматические оповещения об определённых событиях, например выявленных угрозах, устаревших конечных точках и т.д. Чтобы уведомления отправлялись правильно, нужно надлежащим образом настроить протокол SMTP и задать в ESET Security Management Center адрес для каждого уведомления.

Рисунок 25. Вкладка «Уведомления» в ESET Security Management Center

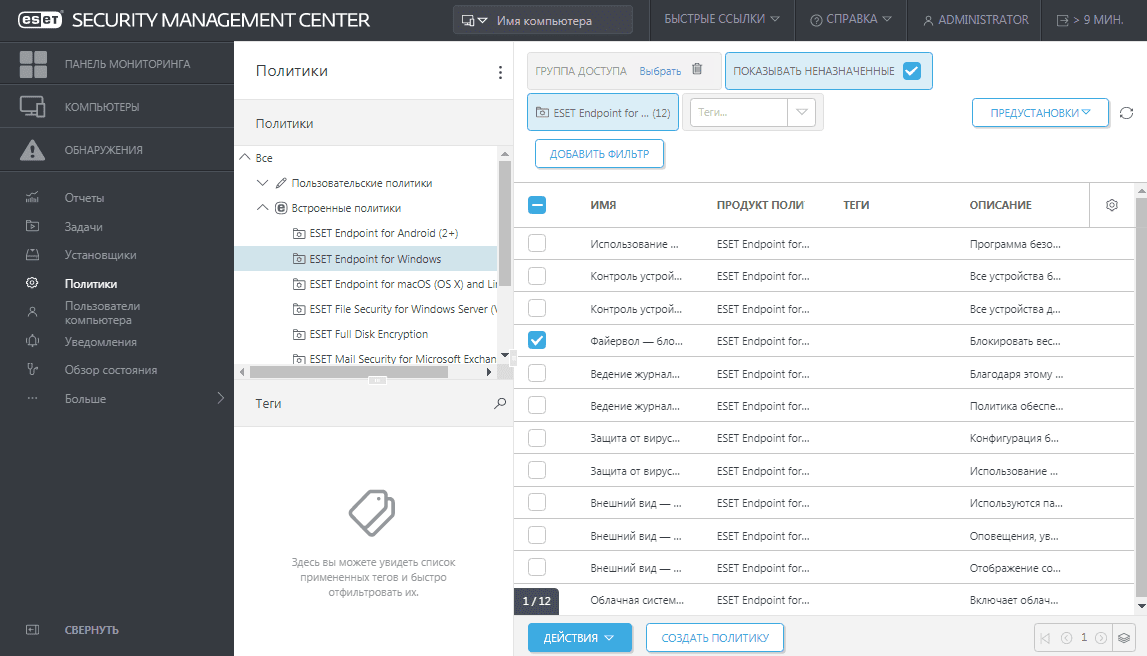

В разделе «Политики» можно создать или изменить существующие наборы правил, которые применяются в различных продуктах ESET или в операционной системе, установленной на клиентском компьютере. Политики позволяют управлять клиентскими компьютерами.

Рисунок 26. Вкладка «Уведомления» в ESET Security Management Center

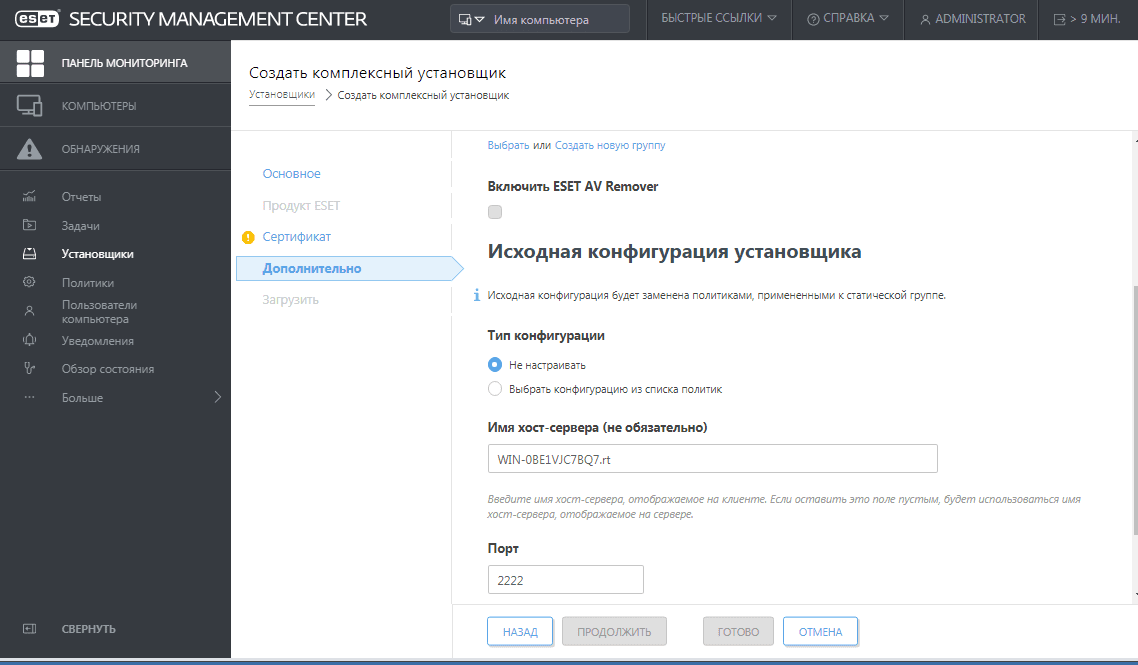

С помощью средства развёртывания ESET пользователи могут запускать пакетный (комплексный) установщик, созданный в ESET Security Management Center, чтобы удалённо разворачивать агент ESET Management.

Рисунок 27. Процесс создания установщика в ESET Security Management Center

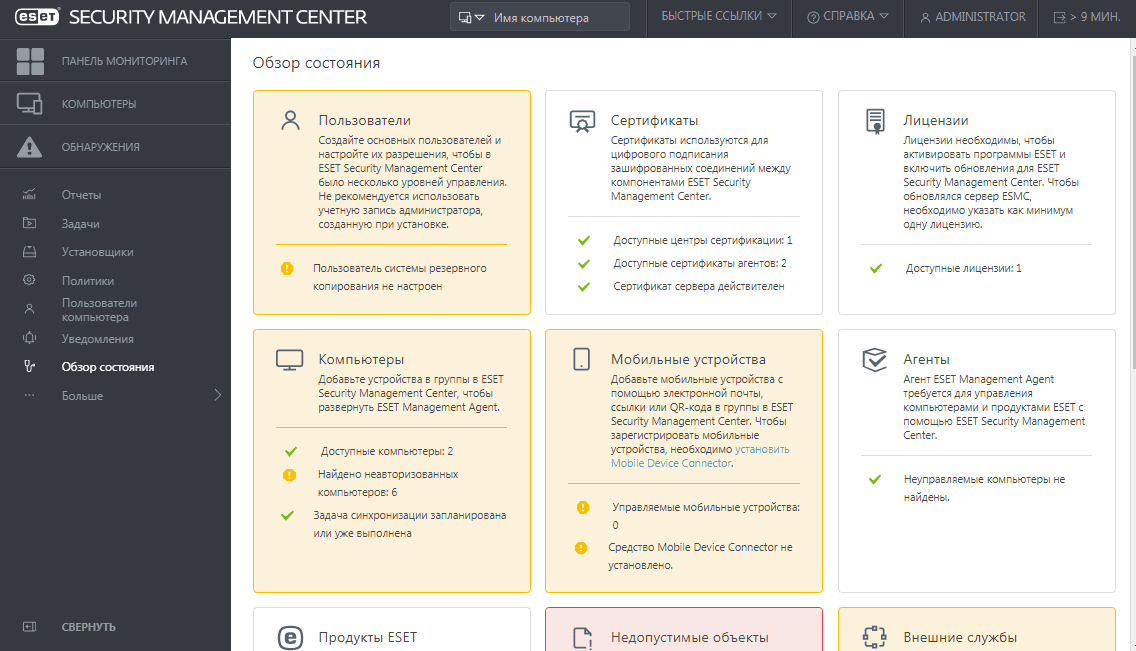

На вкладке «Обзор состояния» можно ознакомиться с текущим состоянием системы.

Рисунок 28. Вкладка «Обзор состояния» в ESET Security Management Center

На этом мы завершаем наш обзор и переходим к выводам.

Выводы

ESET NOD32 Smart Security Business Edition представляет собой комплексное антивирусное решение для защиты серверов, рабочих станций, виртуальных платформ и мобильных устройств на базе Android и Apple iOS. Решение ориентировано на защиту сетей малого и среднего бизнеса. При этом в продукте успешно сочетаются передовые технологии ESET для защиты от вредоносных программ, фишинговых атак и иных сетевых угроз.

Также в компонентах комплексного решения реализованы функции контроля пользователей. Например, можно настроить корпоративную политику безопасности и ограничить доступ пользователей к веб-сайтам, а также настроить правила работы со съёмными носителями информации для каждого пользователя.

Продукты ESET для мобильных устройств Android и Apple iOS в составе ESET NOD32 Smart Security Business Edition включают ряд инструментов для обеспечения безопасности корпоративных данных, хранящихся на смартфонах или планшетах сотрудников компании: обнаружение вредоносных объектов, настройку политик безопасности, удаленное управление, блокировку устройств. Таким образом, нет потребности в дополнительных ИТ- или ИБ-продуктах для управления мобильными устройствами.

Система централизованного администрирования ESET Security Management Center обеспечивает мониторинг хостов в сети в режиме реального времени, а также полное управление корпоративными решениями ESET с единой консоли. В ESET Security Management Center реализован большой набор инструментов мониторинга (журналы, отчёты, панель мониторинга), которые предоставляют информацию обо всех возникающих событиях на клиентах и об обнаруженных угрозах.

Наличие системы своевременного обнаружения ESET LiveGrid позволяет централизованно получать от всех пользователей ESET информацию о новых угрозах и предоставлять им сведения о репутации используемых файлов и запущенных процессов.

Преимущества:

Недостатки: