с какими веб серверами возможно использование системы

С какими веб серверами возможно использование системы

Курс предназначен для организаций, предоставляющих услуги хостинга и желающих получить компетенцию Рекомендуемый хостинг.

В курсе рассматриваются требования платформы Bitrix Framework к хостингу, вопросы установки, настройки продукта а также вопросы инструментов и методов оптимизации серверов и баз данных для работы с системой

Для хостеров не является обязательным, но рекомендуется изучение курсов Контент-менеджер и Администратор. Базовый для получения более полного представления о возможностях системы и способах работы с ней.

Рекомендуется ознакомиться с опытом настройки и тестирования серверов в блогах Александра Демидова и Дениса Шаромова, а так же с отзывами клиентов о хостингах в группе Черный и белый список хостингов социальной сети компании «1С-Битрикс».

Если ваш хостинг на Windows, то вам может быть полезна группа 1С-Битрикс на платформе Windows Server 2008 в социальной сети сайта «1С-Битрикс». В ней пользователи делятся опытом работы системы на IIS 7.

После изучения курса вам будет предложено пройти тесты на сертификацию. При успешной сдаче линейки тестов на странице Моё обучение можно просмотреть результат обучения и загрузить сертификат в формате PDF.

У нас часто спрашивают, сколько нужно заплатить

Ещё у нас есть Академия 1С-Битрикс, где можно обучиться на платной основе на курсах нашей компании либо наших партнёров.

Баллы опыта

Android:

EPUB Reader

CoolReader

FBReader

Moon+ Reader

eBoox

iPhone:

FBReader

CoolReader

iBook

Bookmate

Windows:

Calibre

FBReader

Icecream Ebook Reader

Плагины для браузеров:

EpuBReader – для Firefox

Readium – для Google Chrome

iOS

Marvin for iOS

ShortBook

обновляются периодически, поэтому возможно некоторое отставание их от онлайновой версии курса. Версия файла от 28.04.2021.

Администратор. Базовый. Системные требования

Использование строки ini_set(«memory_limit», » «) в файле /bitrix/php_interface/dbconn.php позволяет:

— определить минимальный объем памяти, необходимый для работы ядра продукта

— определить максимальный объем памяти, необходимый для работы ядра продукта

+ установить максимальный объем памяти, доступный при работе системы ядру продукта

Обмен информацией с использованием технологии RSS поддерживается модулями

+ при использовании веб-сервера IIS

— в настройках веб-сервера (httpd.conf) установлена директива AllowOverride All

— PHP установлен как CGI

— PHP установлен как модуль Apache

— при использовании веб-сервера Apache

Если при установке продукта для выбора не доступна база данных Oracle это значит, что

+ отключить подстановку параметра PHPSESSID=. в URL

— отключить сохранение файлов сессии

— указать, что для сохранения файлов сессии будет использоваться директория по умолчанию (т.е. /temp)

Библиотека FreeType необходима для корректной работы

+ механизма CAPTCHA

— диаграмм в модуле опросов

— графиков и диаграмм в модулях Статистики, Рекламы и др.

Если при установке продукта для выбора не доступна база данных MSSQL это значит, что

— установлена версия MSSQL 2000

+ не настроена поддержка ODBC

— устанавливается дистрибутив с поддержкой только MSSQL Express, а установка производится на полную версию СУБД MSSQL

Продукт поставляется

+ единым дистрибутивом для всех баз данных

— в различных версиях для разных баз данных

— различаются только дистрибутивы для Oracle XE/MSSQL Express и Oracle/MSSQL

PHP параметр upload_tmp_dir= определяет:

— директорию, в которую будут помещаться экспортируемые из системы файлы

+ директорию, в которую будут помещаться временные файлы, загружаемые в систему

— возможность загрузки документов на сайт

Возможность управления визуальными темами административного интерфейса реализована за счет использования:

— Java Script

— AJAX

+ CSS

— RSS

Параметр memory_limit может быть установлен

— для корректной работы механизма CAPTCHA

+ при работе модуля «Компрессия»

+ при работе «Системы обновлений»

— при построении и отображении графиков и диаграмм

При работе с системой в качестве веб-сервера может быть использован

— веб-сервер Apache или IIS

— только веб-сервер Apache

+ любой веб-сервер, который может выполнять PHP приложения

Если при настройке работы с сессиями в PHP не был установлен путь для сохранения файлов сессии, то:

— по умолчанию для сохранения файлов сессии будет использоваться директория /temp

+ по умолчанию для сохранения файлов сессии будет использоваться директория /tmp

— файлы сессии сохраняться не будут

Тестируем ОС в качестве веб-сервера

В посте речь пойдет о тестировании 6 операционных систем в качестве веб-сервера. Оси следующие: Debian, FreeBSD, CentOS, OpenSUSE, Ubuntu, и для потехи Windows 2008 R2 Standard. Почему именно такие, объясню ниже. ПО – стандартный набор: Apache2, MySQL5, PHP5 (далее AMP).

Работаю я в веб-студии, имеем несколько облачных серверов на Selectel’e, все они работают на Debian. Но почему именно он? Не знаю, возможно, эта ось более популярна, да и изначально опыт работы был только с ней. Сейчас появилась нужда еще в 1 облачном сервере и в локальном сервере. Данная ситуация и побудила меня произвести тестирование на предмет скорости и требовательности к ресурсам. Может есть что то лучшее?

Описание тестов. Все операционные системы устанавливались в VirtualBox, в качестве клиента использовался Firefox на оси-хосте. Все операционные системы 32-битные, устанавливались последних стабильных версий «из коробки», без тюнинга. Версии AMP’а примерно все одинаковые, устанавливались последние версии стандартными менеджерами пакетов (linux), из портов (bsd) и win32 версии для Windows (сам он x64). Все тесты мои собственные, стандартных решений не применял, мне было интересно изготовить их самому, надеюсь, они вам понравятся. Каждый тест производился по 5 раз, приведены только средние значения.

Возвращаюсь к вопросу, почему выбраны именно эти оси. А потому, что из выбранных линуксов Selectel предлагает именно их, к FreeBSD я давно присматриваюсь, может на локальный сервер установлю, а Windows я добавил просто для сравнения, ничего более. Может кто-то возразит, что все линуксы одинаково работают? А вот и нет, переходим к тестированию.

Комплексные тесты

Самые интересные, на мой взгляд, тесты. На сервер устанавливается wordpress, в первый же пост загружаются 5 стандартных windows-картинок через админку.

Затем в футер странички добавляется js-код, который по window.onload перезагружает страницу. Суть теста заключается в подсчете времени загрузок 50 страниц. Перезагрузка происходит 2 вариантами: location.href=’/’ и location.reload(true). Когда выставляем параметр forceGet в true, браузер перезагружает все ресурсы на страничке (картинки, стили, скрипты). Тест через file_get_contents: на ОС-хосте выполняется php-скрипт, который загружает 50 страниц с тестируемой машины посредством функции file_get_contents.

Здесь и далее на гистограммах единица измерения — секунды, соответственно, чем меньше, тем лучше.

Для всех тестов приведу по 2 гистограммы: для результатов со 128 мб оперативной памяти, и с 256 мб. Сделал это потому, что, как оказалось, не всем операционкам хватило 128 мб для обслуживания 1 клиента. Например, CentOS вообще зависала при варианте через file_fet_contents (реальная цифра не 160 секунд, а бесконечность, я не дождался окончания теста). В довесок к тестам с 128 мб добавил результаты работы монстра современного «осестроения» Windows 2008 R2. У него размеры RAM сделал 512 мб и не менял.

Как видим, все примерно выровнялись, однако, CentOS опять подкачал в тесте с reload: 2 теста выполнив по 13-15 секунд, а остальные 3 скатившись до 20-21.

В данном тесте победителями оказались FreeBSD и Ubuntu, легко справившись с нагрузкой и при 128 мб.

Тесты работы с БД

В данном разделе 2 теста: запись и чтение.

Запись. Из куска текста формируем случайный текст (длина его постоянна) и записываем текст в базу. Была взята таблица wp_posts. Операции повторяются 5000 раз.

Чтение. В таблице wp_posts содержится 300 постов, ранее сгенерированных. Тест заключается в выборке 50 случайных постов. Каждый пост выбирается отдельным запросом к БД.

Результат со 128 мб. Обратите внимание на OpenSUSE и Ubuntu: скорость записи очень медленная. Я попытался выяснить причину: сравнивал конфиги MySQL на Debian и Ubuntu, оказались абсолютно идентичные. Решил глянуть на файловую систему: на Debian ext3, на Ubuntu ext4, но на CentOS опять же ext4. Дело не в файловой системе. Оказалось, что на OpenSUSE и Ubuntu установлена MySQL 5.5.xx, а на всех остальных 5.1.xx.

Почти все отработали немного быстрее. Хотелось бы отметить то, что результаты довольно точные, погрешность примерно 0.05 секунды. В данных тестах победителя выявить не удалось, результаты примерно одинаковы, не считая результатов записи в MySQL 5.5. Все же номинальных победителей определим: Запись CentOS, чтение OpenSUSE.

Итого

Подводя итоги приведу таблицу рейтинга по каждому тесту.

Итак, в версии 128мб победила Ubuntu, хотя FreeBSD, судя по относительным цифрам, выглядел тоже очень неплохо. В версии 256мб побеждает FreeBSD, OpenSUSE и Ubuntu тоже держатся молодцом.

Я свой выбор сделал: FreeBSD на локальный сервер, Ubuntu на облачный (хотя, наверное, везде предпочтительнее использовать одни ОС и ПО). Надеюсь, не породил своим постом вечных холиваров, что лучше, что хуже. Повторюсь, все устанавливалось «из коробки», как есть. Возможно, если заняться тюнингом, лидеры изменятся.

Обзор вариантов организации доступа к сервисам корпоративной сети из Интернет

© Кившенко Алексей, 1880

Данная статья содержит обзор пяти вариантов решения задачи организации доступа к сервисам корпоративной сети из Интернет. В рамках обзора приводится анализ вариантов на предмет безопасности и реализуемости, что поможет разобраться в сути вопроса, освежить и систематизировать свои знания как начинающим специалистам, так и более опытным. Материалы статьи можно использовать для обоснования Ваших проектных решений.

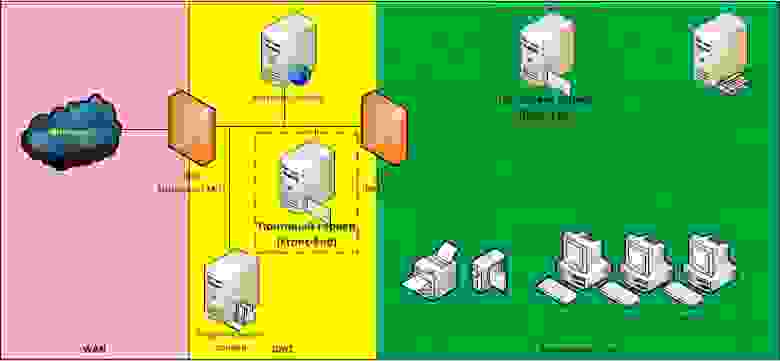

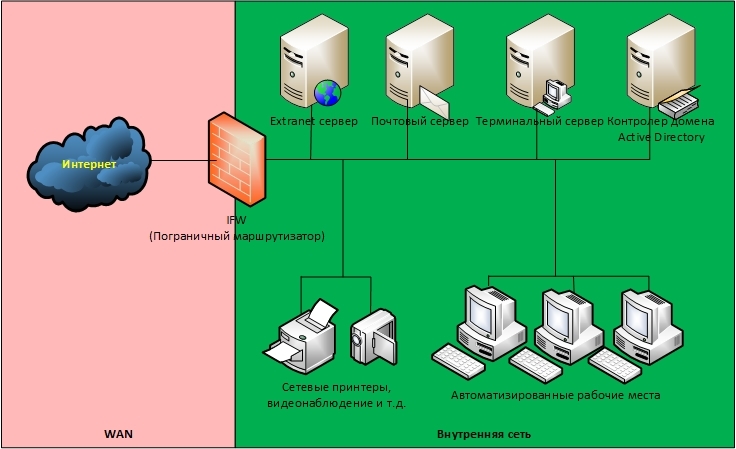

Вариант 1. Плоская сеть

В данном варианте все узлы корпоративной сети содержатся в одной, общей для всех сети («Внутренняя сеть»), в рамках которой коммуникации между ними не ограничиваются. Сеть подключена к Интернет через пограничный маршрутизатор/межсетевой экран (далее — IFW).

Доступ узлов в Интернет осуществляется через NAT, а доступ к сервисам из Интернет через Port forwarding.

Вариант 2. DMZ

Вариант 3. Разделение сервисов на Front-End и Back-End

Как уже отмечалось ранее, размещение сервера в DMZ никоим образом не улучшает безопасность самого сервиса. Одним из вариантов исправления ситуации является разделение функционала сервиса на две части: Front-End и Back-End. При этом каждая часть располагается на отдельном сервере, между которыми организуется сетевое взаимодействие. Сервера Front-End, реализующие функционал взаимодействия с клиентами, находящимися в Интернет, размещают в DMZ, а сервера Back-End, реализующие остальной функционал, оставляют во внутренней сети. Для взаимодействия между ними на DFW создают правила, разрешающие инициацию подключений от Front-End к Back-End.

В качестве примера рассмотрим корпоративный почтовый сервис, обслуживающий клиентов как изнутри сети, так и из Интернет. Клиенты изнутри используют POP3/SMTP, а клиенты из Интернет работают через Web-интерфейс. Обычно на этапе внедрения компании выбирают наиболее простой способ развертывания сервиса и ставят все его компоненты на один сервер. Затем, по мере осознания необходимости обеспечения информационной безопасности, функционал сервиса разделяют на части, и та часть, что отвечает за обслуживание клиентов из Интернет (Front-End), выносится на отдельный сервер, который по сети взаимодействует с сервером, реализующим оставшийся функционал (Back-End). При этом Front-End размещают в DMZ, а Back-End остается во внутреннем сегменте. Для связи между Front-End и Back-End на DFW создают правило, разрешающее, инициацию соединений от Front-End к Back-End.

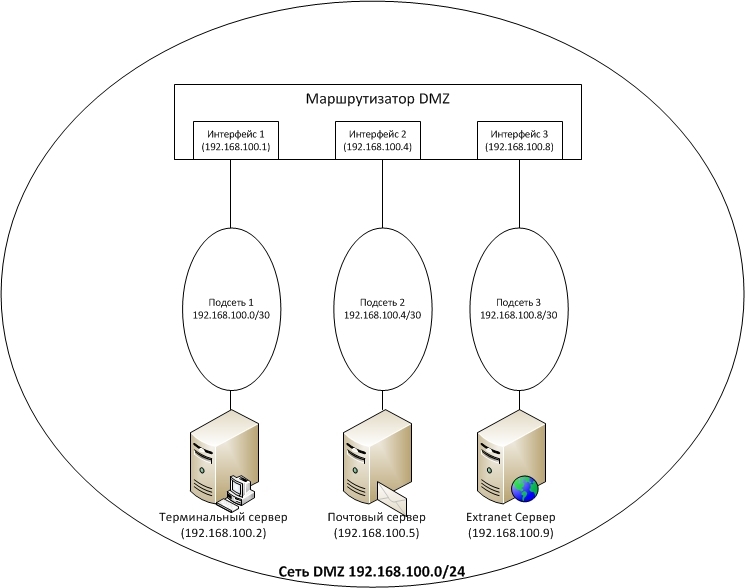

Вариант 4. Защищенный DMZ

DMZ это часть сети, доступная из Internet, и, как следствие, подверженная максимальному риску компрометации узлов. Дизайн DMZ и применяемые в ней подходы должны обеспечивать максимальную живучесть в условиях, когда Нарушитель получил контроль над одним из узлов в DMZ. В качестве возможных атак рассмотрим атаки, которым подвержены практически все информационные системы, работающие с настройками по умолчанию:

Примечание

Приведенные ниже способы защиты от данных атак не являются единственно возможными. Существуют и другие способы.

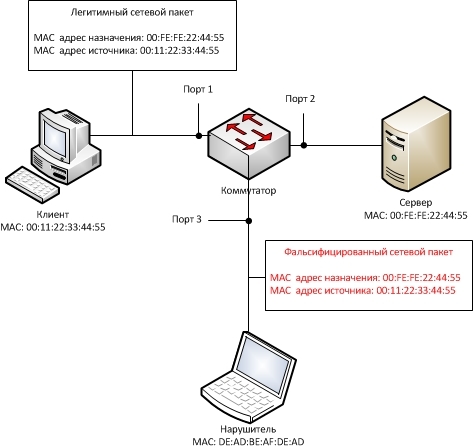

Защита от MAC spoofing

Схематически атаки, связанные с подменой MAC адреса, можно проиллюстрировать следующим образом:

Нейтрализацией данной атаки может являться фильтрация MAC-адресов на портах коммутатора. Например, трафик по порту 3 должен проходить только в случае, если в адресе источника или в адресе назначения указан MAC-адрес DE:AD:BE:AF:DE:AD или широковещательный адрес (в некоторых случаях).

Защита от IP spoofing

Схема атаки IP spoofing похожа на предыдущую, за исключением того, что Нарушитель подделывает не MAC, а IP-адрес. Защита от IP spoofing может быть реализована путем разделения IP-сети DMZ на более мелкие IP-подсети и дальнейшей фильтрацией трафика на интерфейсах маршрутизатора по аналогии с рассмотренной ранее MAC-фильтрацией. Ниже пример дизайна DMZ, реализующего данный принцип:

На практике разделение сети на подобные подсети реализуют с помощью технологии VLAN. Однако, ее применение порождает риски, защиту от которых мы сейчас рассмотрим.

Защита от VLAN hopping

Для защиты от этой атаки на коммутаторе отключают возможность автоматического согласования типов (trunk / access) портов, а сами типы администратор назначает вручную. Кроме того, организационными мерами запрещается использование так называемого native VLAN.

Защита от атак, связанных с DHCP

Не смотря на то, что DHCP предназначен для автоматизации конфигурирования IP-адресов рабочих станций, в некоторых компаниях встречаются случаи, когда через DHCP выдаются IP-адерса для серверов, но это довольно плохая практика. Поэтому для защиты от Rogue DHCP Server, DHCP starvation рекомендуется полный отказ от DHCP в DMZ.

Защита от атак MAC flood

Для защиты от MAC flood проводят настройку на портах коммутатора на предмет ограничения предельной интенсивности широковещательного трафика (поскольку обычно при данных атаках генерируется широковещательный трафик (broadcast)). Атаки, связанные с использованием конкретных (unicast) сетевых адресов, будут заблокированы MAC фильтрацией, которую мы рассмотрели ранее.

Защита от атак UDP flood

Защита от данного типа атак производится аналогично защите от MAC flood, за исключением того, что фильтрация осуществляется на уровне IP (L3).

Защита от атак TCP SYN flood

Защита от атак на сетевые службы и Web-приложения

Универсального решения данной проблемы нет, но устоявшейся практикой является внедрение процессов управления уязвимостями ПО (выявление, установка патчей и т.д., например, так), а также использование систем обнаружения и предотвращения вторжений (IDS/IPS).

Защита от атак на обход средств аутентификации

Как и для предыдущего случая универсального решения данной проблемы нет.

Обычно в случае большого числа неудачных попыток авторизации учетные записи, для избежания подборов аутентификационных данных (например, пароля) блокируют. Но подобный подход довольно спорный, и вот почему.

Во-первых, Нарушитель может проводить подбор аутентификационной информации с интенсивностью, не приводящей к блокировке учетных записей (встречаются случаи, когда пароль подбирался в течении нескольких месяцев с интервалом между попытками в несколько десятков минут).

Во-вторых, данную особенность можно использовать для атак типа отказ в обслуживании, при которых Нарушитель будет умышленно проводить большое количество попыток авторизации для того, чтобы заблокировать учетные записи.

Наиболее эффективным вариантом от атак данного класса будет использование систем IDS/IPS, которые при обнаружении попыток подбора паролей будут блокировать не учетную запись, а источник, откуда данный подбор происходит (например, блокировать IP-адрес Нарушителя).

Итоговый перечень защитных мер по данному варианту:

Вариант 5. Back connect

Рассмотренные в предыдущем варианте меры защиты были основаны на том, что в сети присутствовало устройство ( коммутатор / маршрутизатор / межсетевой экран), способное их реализовывать. Но на практике, например, при использовании виртуальной инфраструктуры (виртуальные коммутаторы зачастую имеют очень ограниченные возможности), подобного устройства может и не быть.

Таким образом, перед нами встает задача защитить сервера внутренней сети от атак Нарушителя как из DMZ, так и из внутренней сети (заражение АРМа трояном можно интерпретировать как действия Нарушителя из внутренней сети).

Предлагаемый далее подход направлен на уменьшение числа каналов, через которые Нарушитель может атаковать сервера, а таких канала как минимум два. Первый это правило на DFW, разрешающее доступ к серверу внутренней сети из DMZ (пусть даже и с ограничением по IP-адресам), а второй — это открытый на сервере сетевой порт, по которому ожидаются запросы на подключение.

Закрыть указанные каналы можно, если сервер внутренней сети будет сам строить соединения до сервера в DMZ и будет делать это с помощью криптографически защищенных сетевых протоколов. Тогда не будет ни открытого порта, ни правила на DFW.

Но проблема в том, что обычные серверные службы не умеют работать подобным образом, и для реализации указанного подхода необходимо применять сетевое туннелирование, реализованное, например, с помощью SSH или VPN, а уже в рамках туннелей разрешать подключения от сервера в DMZ к серверу внутренней сети.

С какими веб серверами возможно использование системы

Сегодня Internet/Intranet устойчиво ассоциируется с Web: каждая страница и графическое изображение поступают с какого-либо Web-сервера. Внимание публики приковано к Web-броузерам, в частности NetscapeNavigator и MicrosoftInternetExplorer, но без Web-серверов не было бы ни «Всемирной паутины», ни корпоративных интрасетей.

2.2.1. Основные функции Web-серверов

Web была создана для распространения гипертекстовых документов в привлекательном графическом формате, но теперь всеобщей заботой стало расширение ее функциональных возможностей. Пользователи стремятся персонифицировать содержимое страниц. Многие компании хотят, чтобы страницы Web могли извлекать информацию из баз данных и составлять отчеты в задаваемой пользователем форме.

Что собой представляют Web-серверы?

Web-броузеры общаются с Web-серверами через протокол передачи гипертекстовых сообщений (HypertextTransferProtocol, HTTP), простой протокол запросов и ответов для пересылки информации с использованием TCP/IP. Web-сервер получает запрос, находит файл, посылает его броузеру и потом разрывает соединение. Имеющаяся на странице графика обрабатывается точно так же. Затем настает очередь броузера вывести на экран загруженный из сети HTML-документ.

Базовые процессоры поиска помогают пользователям отсортировывать нужную им информацию, а программы связи с базами данных обеспечивают пользователям Web-броузеров доступ к информации.

Со временем автономные программы Web-серверов могут изжить себя, слившись с операционными системами и другими серверными программами.

2.2.2. Обзор Web-серверов

Критериями выбора Web-серверов могут служить различные характеристики: установка, настройка конфигурации, управление сервером, администрирование, управление содержательным материалом, защита информации, контроль доступа, функции разработки приложений и производительность.

Большинство Web-серверов инсталлируется быстро и легко.

Web-серверы включают средства управления информационным узлом, которые характеризуют общую организацию узла Web, и инструменты проверки правильности внутренних и внешних гипертекстовых связей. Пакет LiveWire фирмы Netscape, поставляемый вместе с EnterpriseServer и факультативно предлагаемый с сервером FastTrack, располагает утилитой управления узлом, которая составляет список всех связей выбранной страницы; она также выдает общий перечень всех обнаруженных некорректных связей. Программа WebView фирмы O’Reilly делает то же самое, выводя на экран обширное дерево файлов, где некорректные связи выделены красным цветом.

Имеются и более простые средства управления содержательным материалом. Администраторы Web должны решить, где хранить файлы и каким образом будет осуществляться доступ к ним со стороны пользователей, обратившихся на ваш сервер. Для этого необходимо устанавливать соответствие между логическими URL и физическими каталогами. Каждый продукт выполняет эту операцию тем или иным уникальным способом.

По мере того, как Web-серверы находят все более широкое применение в интрасетях и становится все заметнее коммерческая активность в Internet, возрастает важность защиты информации. Зачастую системы обеспечения безопасности Web-сервера оказываются или избыточными, или недостаточными для сегодняшних интрасетей. Если вам нужно ограничить доступ к страницам внутри компании, то у вас есть выбор между использованием незашифрованных паролей, передаваемых по каналам связи, и применением SSL, сложного и медленного метода, используемого для шифровки паролей и данных.

Для организации работы отдельных пользователей и их групп могут использоваться внутренние средства сервера или функции операционной системы. В пакете MicrosoftIIS предусмотрено применение средств базовой сетевой ОС WindowsNT. Пакет NetWareWebServer полностью интегрирован со службами адресных каталогов (NetWareDirectoryServices, NDS) фирмы Novell. Хотя организовать работу пользователей из единого центра удобно, это несет в себе потенциальную угрозу безопасности. Пароли передаются по каналам связи в незашифрованном виде, если они будут перехвачены, то риску подвергнется не только ваш Web-сервер, но и безопасность сетевой операционной системы в целом.

Web-серверы обслуживают любые системы от небольшой интрасети подразделения до крупных информационных центров Web, рассылающих HTML-страницы миллионам пользователей.

Для подразделенческих интрасетей, лучше других подойдет пакет MicrosoftInternetInformationServer. IIS отличается простотой инсталляции и настройки конфигурации; он хорошо интегрирован со средствами управления доступом, программой контроля функционирования PerformanceMonitor и утилитой просмотра журнала событий EventViewer, имеющейся в ОС WindowsNT; для динамической передачи информации из баз данных в ней предлагается ряд инструментов. IIS характеризуется весьма высоким быстродействием.

Инструменты управления содержательным материалом поставляются вместе с несколькими Web-серверами, чтобы облегчить создание информационных центров Web. Помимо HTML-редакторов и преобразователей форматов документов одними из самых полезных являются средства контроля URL, гарантирующие действительность всех гипертекстовых связей вашего Web-узла.

Рассмотрим подробнее возможности, предоставляемые Web-серверами фирм Microsoft, NetscapeCommunications и Novell.

Сервер IIS очень тесно интегрирован с WindowsNTServer. Процедура инсталляции с помощью «мастеров» протекает безболезненно, занимая всего несколько минут. IIS создает на сервере WindowsNT обобщенную регистрационную запись (формуляр) пользователя, дающую право читать (но не записывать) файлы в каталоге IIS сервера. Если вы собираетесь организовать общедоступный Web-сервер, то надо просто поместить файлы с содержательным материалом в соответствующий каталог.

InternetServiceManager дает возможность контролировать доступ, указывать на конкретные каталоги сервера и задавать параметры для регистрации. В IIS предусмотрен журнал регистрации пользователей, который можно сохранить как текстовый файл или записать напрямую в базу данных ODBC, однако сервер не формирует усложненные статистические отчеты, подобные выводимым программой NetscapeEnterpriseServer.

В IIS предусмотрены хорошие средства безопасности, тесно интегрированные с WindowsNT. Существует возможность настроить IIS таким образом, чтобы программа требовала ввести имя пользователя и пароль для доступа к Web-серверу либо к любой странице или каталогу на сервере. Также можно разрешать или запрещать доступ пользователям с IP-адресами, лежащими в определенном диапазоне, или пользователям с конкретными IP-адресами. IIS использует пользовательскую базу данных WindowsNT, а это означает, что управлять списком пользователей Web-сервера можно с помощью инструментов, имеющихся на сервере NT. Необходимость в ведении отдельной базы данных пользователей Web-сервера при этом отпадает.

Для пользователей с более строгими требованиями к безопасности в IIS предусмотрены средства защищенных коммуникаций SSL 2.0. Можно хранить зашифрованные и незашифрованные страницы вперемешку на одном сервере. Для упрощения процесса получения сертификата аутентификации фирма Microsoft предлагает программу генерации SSL-ключа.

С помощью диспетчера InternetServiceManager можно назначить конкретным каталогам NT-сервера различные IP-адреса. Эта функция позволяет организовать несколько виртуальных серверов на одном физическом. Пользователи воспринимают виртуальные узлы Web так, как будто они расположены на разных компьютерах, и каждый Web-сервер может иметь уникальное имя узла и(или) домена. Такая возможность, имеющаяся и у некоторых других серверов, рассматриваемых в данном обзоре, должна понравиться поставщикам услуг Internet и пригодится любой другой организации, которой требуется разместить несколько серверов на одной машине.

Сервер IIS совместим не только со сценариями CGI и Perl для разработки простых прикладных программ, но и с интерфейсом InternetServerAPI (ISAPI), мощным API, разработанным фирмами Microsoft и ProcessSoftware и позволяющим программистам создавать сложные прикладные программы Web.

Microsoft предоставляет также InternetDatabaseConnector (IDC), программу на базе ISAPI, обеспечивающую доступ к MicrosoftAccess, MicrosoftSQLServer, Oracle, Sybase, Informix и другим ODBC-совместимым базам данных. IIS не предусмотрены какие бы то ни было инструменты для управления содержательными материалами, но сервер хорошо работает с программой MicrosoftFrontPage.

Пакет NetWareWebServer фирмы Novell может стать естественным выбором для пользователей, имеющих сети с установленной в них ОС NetWare и желающих построить надежный сервер интрасети масштаба предприятия. Он показывает превосходную производительность на тестах, слегка опережая самые быстродействующие продукты для WindowsNTServer. Однако NetWareWebServer имеет ограниченные возможности контроля доступа, не рассчитан на работу с SSL, виртуальными серверами и использование виртуальных путей и не располагает средствами управления информационным узлом, хотя компания Novell и утверждает, что все эти функции будут реализованы в следующей версии. Пробную версию текущего продукта можно загрузить из сети бесплатно.

NetWareWebServer представляет собой набор модулей NLM, работающих на сервере NetWare 4.x. В состав пакета входит исполнимая версия NetWare 4.1. Чтобы запустить WebServer, необходимо также инсталлировать модуль TCP/IP, входящий в рабочую конфигурацию NetWare.

Функции администрирования очень просты. Для управления сервером применяется утилита WebManager, которую программа NetWareWebServer заносит в каталог Public на сервере, чтобы ее можно было вызывать с любого Windows-компьютера в сети. Прикладной модуль NLM позволяет вести журнал текущего контроля и протоколировать отчеты, но они не отличаются подробностью.

Для обеспечения безопасности сервера используется адресная база данных NetWare (NetWareDirectoryServices, NDS). С помощью WebManager вы можете предоставлять пользователям или их группам права доступа к каталогам, но не к отдельным файлам; вы также можете разрешать или запрещать доступ по IP-адресу или имени домена (но не имени узла). WebManager, однако, не позволяет исключать конкретных пользователей или адреса. Например, если вы хотите предоставить права всем пользователям сети, за исключением одного временного, то вам придется занести в список также всех пользователей, которым доступ разрешен.

Во всем, что не касается администрирования, NetWareWebServer наделен вполне добротными возможностями. В дополнение к стандартным средствам работы со сценариями CGI и Perl предусмотрен интерпретатор Бейсика NetBasic, который исполняет встроенные в текст HTML прикладные сценарии и совместим с фирменным локальным интерфейсом LCGI (LocalCommonGatewayInterface) компании Novell. В отличие от стандартного интерфейса CGI, работающего через гнезда TCP/IP, LCGI действует через модуль STREAMS.NLM. С помощью LCGI можно составлять прикладные программы, которые взаимодействуют с другими NLM на сервере, такими, как базы данных. В пакет NetWareWebServer входит NDS-броузер, который позволяет любому клиенту исследовать NDS-объекты и методы, и который написан с использованием LCGI.

К сожалению, NetWareWebServer не предусматривает прямого соединения с отличными от NetWare, базами данных. Пользователь должен либо подготовить свою программу LCGI, либо ждать выхода следующей версии NetWareWebServer, в которой по обещаниям Novell будут иметься некоторые средства для подключения к базам данных. Руководство программиста, поставляемое фирмой Novell вместе с продуктом, дает хорошее представление об LCGI, а также о других средствах разработки, использование которых предусматривает NetWareWebServer. В руководстве приводятся многочисленные примеры программ и сценариев, созданных с помощью CGI, Perl, NetBasic и LCGI.

2.2.5. NetscapeEnterpriseServer, NetscapeFastTrackServer

Оба пакета рассчитаны на применение в среде WindowsNT и множества различных вариантов UNIX, в том числе HP-UX, IBMAIX, SGIIrix и SunSolaris. Все серверы Netscape поставляются в комплекте с программой NetscapeNavigatorGold 2.0 и дают возможность использовать метод put из HTTP 1.1, позволяющий авторам HTML просматривать существующие страницы, вносить в них изменения и сохранять страницы на сервере.

В обоих продуктах предусмотрены возможности использования языков Java и JavaScript, а также интерфейса NetscapeServerAPI (NSAPI), позволяющего разработчикам создавать специализированные программы, пересылающие в ответ на HTTP-запросы динамически изменяющуюся информацию.

Показатели быстродействия Web-серверов в среде WindowsNT превосходные и мало отличаются друг от друга.

Производительность, которая была получена для пакетов в среде Solaris при малом числе клиентов, не была столь же впечатляющей. Но UNIX-серверы, работающие на тестовой машине SunNetra, продемонстрировали значительно лучшие возможности масштабирования, чем их аналоги для платформы Intel. Производительность Netscape-серверов Solaris стабильно повышалась по мере увеличения числа клиентов до 44, тогда как результаты Netscape-серверов на базе Intel начали падать после достижения максимума при 6 и 12 клиентах.

Инсталляция обоих пакетов была несложной. Для установки сервера на базе WindowsNT нужно было щелкнуть на единственном исполнимом файле, который запустит простую программу инсталляции; задав несколько основных вопросов, она автоматически установила наш Web-сервер. В случае с продуктами Solaris понадобилось распаковать единственный архивированный файл, в котором хранилась программа установки нескольких других файлов.

После того как пакет установлен, процесс настройки конфигурации Web-сервера одинаков на всех платформах: конфигурирование как FastTrack, так и EnterpriseServer происходит из Web-броузера NetscapeNavigator с помощью программы-администратора NetscapeServerManager (NSM). Благодаря этому вам не приходится иметь дело с деталями настройки конфигурации конкретной операционной системы, и вы получаете возможность дистанционного управления всеми своими Web-серверами: достаточно знать URL и пароль Web-сервера, которым вы собираетесь управлять.

Например, формировать учетные записи для пользователей и групп пользователей легко, но для ограничения доступа к каталогам потребуется прибегнуть к сложной и продолжительной процедуре. Кроме того, ни в одном из пакетов Netscape не предусмотрено обращение к информации WindowsNT или Solaris о пользователях и группах, поэтому, если вы применяете любой из этих серверов для внутренних нужд, вам придется вести раздельные списки пользователей и паролей.

Имеющиеся в FastTrack средства регистрации следует признать достаточными. Сервер формирует стандартные журналы доступа и журналы регистрации ошибок в виде отдельных файлов. Можно просматривать содержимое этих журналов из программы-администратора, используя Navigator, что особенно удобно. Однако в отличие от таких пакетов, как WebSite, FastTrack не позволяет регистрировать события типа исполнения программ CGI, прием полей заголовков HTTP и сетевые операции ввода-вывода. Но в пакете EnterpriseServer предусмотрено ведение журнала событий CGI и иные действия при помощи методов расширенного настраиваемого протоколирования.

Помимо стандартных сценариев CGI (и WinCGI в среде Windows NT) FastTrack и EnterpriseServer позволяют программистам, работающим на С, непосредственно использовать интерфейс NetscapeServerAPI. Вдобавок оба продукта обеспечивают исполнение Java-программ и поставляются вместе с NetscapeNavigatorGold, WYSIWYG-редактором HTML-страниц, объединенным со стандартным броузером Navigator.

В состав пакета EnterpriseServer входит программа NetscapeLiveWire (поставляется с пакетом FastTrack), служащая для расширения возможностей Web-сервера. С помощью FastTrack и LiveWire разработчики могут создавать компилируемые прикладные программы, используя JavaScript. LiveWire содержит превосходные средства управления информационным узлом (отсутствующие в FastTrack), например способна выявлять разорванные связи с внешними узлами Web.

EnterpriseServer входит в состав пакета SuiteSpot (Netscape) наряду с серверами Mail, News, Proxy и Catalog. В SuiteSpot содержится также модуль для разработчиков LiveWirePro (LiveWire поставляется вместе с сервером InformixOnlineWorkgroupServer).

2.2.6. Специализированные Web-серверы

Таблица 2.4. «Готовые» Web-серверы

| Копания | Продукт | Микро-процессор | Операционная система | Программное обеспечение сервера |

| CompaqComputerCorp. | Серия ProSignia Серия Proliant | Pentium/133 PentiumPro/150 | WindowsNT Server 3.51, NetWare 4.1, OS/2 WarpServer, SCOOpenServer 5.0 | MicrosoftIIS Netscape FastTrack Server или NetWareWeb-сервер |

| DigitalEquipmentCorp. | EasyWebServer | Alpha/166 | DigitalUnix 4. 0 или WindowsNT Server 3.51/td> | NetscapeCommunicationsServer или PurveyorEncryptWebServer |

| Internet AlphaServer | Alpha/166, 233, 266 | DigitalUnix 4. 0 | NetscapeCommunicationsServer | |

| Web AlphaServer | Alpha/166, 233, 266 | WindowsNT Server 3.51 | NetscapeCommunicationsServer | |

| Hewlett-PackardCo. | HP 9000 D-ClassWebServer | до 12 PA-7100LC/75s или PA 7200/100s | HP-UX 10.0 | NetscapeCommerceServer, NetscapeCommunicationsServer или ОреnMarketWebServer |

| SunMicrosystemsInc | NetraInternetServer | UltraSPARC/ 110-167 | Solaris 2.5 | NetscapeEnterpriseServer |

2.3. Вопросы безопасности

Кроме того, возможно дополнительно использовать механизмы защиты файл-серверов в сети.

2.3.1. Виртуальные Web-серверы

Механизм виртуальных серверов позволяет иметь несколько имен доменов или адресов на одном физическом устройстве. Это удобно для поставщиков услуг Internet, обслуживающих информационные центры Web более, чем одной компании, и для тех, кто обслуживает несколько подразделенческих узлов в интрасети.

Обычно серверу назначается несколько IP-адресов, по одному для каждого домена, а затем каждому домену ставят в соответствие собственный каталог документов. Такой возможностью располагают все рассмотренные продукты, за исключением NetWareWebServer и InternetConnectionSecureServer фирмы IBM. Компания Netscape предлагает так называемые «программные виртуальные серверы» (softwarevirtualservers), где информация из заголовка запроса HTTP, используется для отыскания каталога с нужными содержательными материалами.

Различают два типа виртуальных серверов: software-серверы и hardware-серверы. В первом случае для данного сервера определяется несколько доменных имен в описании прямой зоны домена. Эти имена закрепляются за различными деревьями документов, для которых устанавливаются свои правила организации доступа. Доменное имя необходимо в обязательном порядке прописать в базе данных сервера доменных имен, который поддерживает текущую зону. Если этого не сделать, то никакие виртуальные серверы работать не будут. Головной сервер в этом случае будет обращаться к своей корневой странице. При этом, однако, администрации сервера не удастся скрыть тот факт, что реально несколько Website поддерживаются одним и тем же сервером.

Для того, чтобы иллюзия была полной, кроме доменного имени необходимо назначить серверу еще и уникальный IP-адрес. Для этой цели служит механизм построения hardware-серверов. В этом случае запускается механизм, который для назначения нескольких IP-адресов использует команду ifconfig. Для каждого из этих адресов устанавливается доменное имя. После этого данное доменное имя можно использовать в директивах VirtualHost.

2.3.2. Санкционирование доступа к серверам

Самый распространенный метод обеспечения безопасности называется базовой аутентификацией (basicauthentication). Страницы с ограничением доступа защищаются пользовательскими именами и паролями. Клиентские адреса TCP/IP или имена узлов также могут использоваться для ограничения доступа.

Управление доступом осуществляется в той секции файлов настроек сервера, где прописываются режимы работы с директориями. Если в файле управления доступом указать разрешение доступа только для определенных пользователей, то сервер будет запрашивать идентификатор и пароль пользователя. Данный процесс аутентификации может быть построен на различных механизмах: стандартной системе шифрования пароля, ведения базы данных паролей в различных базах данных.

2.3.3. Защищенный протокол SSL

Средства SecureSocketsLayer (SSL) обеспечивают более высокий уровень защиты, чем базовая аутентификация.

Все известные Web-серверы, за исключением изделия фирмы Novell, удовлетворяют требованиям SSL 2.0. В версии SSL 3.0 фирма Netscape упорядочила спецификацию SSL и добавила средства опознавания клиента. С помощью SSL 3.0 серверы получат возможность идентифицировать клиента, пытающегося получить доступ к ресурсам. В настоящее время только программа NetscapeEnterpriseServer полностью соответствует требованиям SSL 3.0.

С помощью процессора MKSIntegrityEngine пакета EnterpriseServer можно организовать систему регистрации и контроля использования файлов, которая гарантирует, что сотрудники, привлеченные к созданию содержательного материала, не уничтожат Web-страницы своих коллег. MKS также сохраняет на сервере все предварительные версии Web-документов, позволяя легко найти их при необходимости. И наконец, EnterpriseServer может функционировать на множестве платформ, в том числе в среде различных версий UNIX и WindowsNT.

2.3.4. Использование комплексов защиты сетей

Всего несколько месяцев назад типичная программа-брандмауэр представляла собой не очень тщательно отделанное UNIX-приложение, основанное на использовании какой-то одной довольно простой технологии. При его разработке удобство пользования стояло в списке приоритетов явно ближе к концу, чем к началу.

Нынешнее поколение брандмауэров демонстрирует, насколько значителен прогресс в данной области и насколько быстро он достигнут. Лучшие из современных продуктов предлагают сложные настраиваемые схемы управления доступом, позволяющие очень подробно расписать, кому разрешен доступ в корпоративную сеть и при каких условиях. Многие из них оснащены графическим пользовательским интерфейсом, делающим управление многочисленными параметрами более удобным, благодаря чему сокращается вероятность возникновения ошибок, любая из которых может впоследствии очень дорого обойтись. Растет число продуктов, ориентированных в первую очередь на платформу WindowsNT.

По мере того, как все больше предприятий открывают свои сети для Internet-трафика, брандмауэры приобретают статус ПО первой необходимости. Это один из важнейших «бастионов безопасности», защищающих локальную сеть или интрасеть корпорации от большинства попыток несанкционированного проникновения, хотя ни одна из этих программ не гарантирует той надежности, какой можно было ожидать от ПО с таким названием. Было бы неосторожно полагаться только на брандмауэр, необходимо дополнять его другими средствами обеспечения безопасности.

Но расширение возможностей ведет к усложнению работы с системой. К счастью, многие продукты оснащаются графическим пользовательским интерфейсом, что значительно облегчает администратору принятие и реализацию многих решений.

Хотя количество брандмауэров, предназначенных для среды UNIX, остается весьма значительным, все большую популярность приобретает платформа WindowsNT, а некоторые продукты позволяют осуществлять и с рабочих станций «легкой весовой категории», функционирующих под управлением Windows 95.

Шлюзы уровня приложения представляют собой специализированные программы, ограничивающие трафик, связанный с определенным приложением, например, с системой электронной почты или с LotusNotes. В этих системах применяются особые коды для каждого приложения, а не для сетевого трафика в целом. Такие шлюзы считаются надежными благодаря тому, что администратору, формулирующему правила доступа, приходится учитывать значительно меньшее количество вариантов. У средств этой группы хорошая репутация.

Шлюзы низкого уровня предназначены для соединения внешнего TCP/IP-порта с каким-либо внутренним устройством, например, с сетевым принтером. Эти шлюзы функционируют как интеллектуальные фильтры, определяющие допустимость сеансов связи по протоколу TCP или UDP. Конкретное приложение, участвующее в обмене, не идентифицируется.

Серверы-посредники образуют отдельный класс продуктов, но могут выполнять, в частности, и функции брандмауэра. На таком сервере обычно хранят тиражируемые копии некоторых Web-страниц, чтобы упростить доступ к ним отдельных категорий пользователей. Так, можно разместить на нем информацию, предназначенную для свободного доступа, а конфиденциальную упрятать в недра корпоративной сети подальше от точки входа.

Современные системы являются, как правило, гибридными. Даже если основной продукт основан на технологии одного типа, к нему обычно предлагаются факультативные компоненты. Такие гибриды позволяют более гибко задавать ограничения доступа.

Помимо перечисленных выше, существует еще одна технология, называемая контролем отклонений, используя ее, выявляют характеристики содержимого пакетов при нормальной работе с системой и на этой основе формируют правила для проверки. Указанная технология реализована в пакете FireWall-1, где различные наборы правил создаются в зависимости от контекста обмена: источника и пункта назначения. Например, правило, сформированное на основе собранной информации о характеристиках взаимодействия с некоторым приложением благонадежного клиента, может затем применяться для контроля за работой с тем же приложением других клиентов. При таком подходе пакет работает на самом нижнем уровне протокола OSI, так что контроль проходящих сообщений осуществляется прежде, чем они успеют вступить во взаимодействие с операционной системой.

Web-сервер может быть отрезан от сети, когда какой-то злоумышленник, используя архитектуру протокола TCP/IP, посылает запрос с фальшивым IP-адресом. В результате Web-сервер не в состоянии установить соединение, так как приемник сообщения не может получить подтверждения от отправителя, которого не существует. Дело в том, что согласно протоколу TCP/IP, при подключении конечного пользователя к Internet его компьютер обменивается сообщениями с хост-машиной на другом конце связи. Если пользователь присваивает своему компьютеру фальшивый IP-адрес, то хост-машина некоторое время сохраняет связь и тщетно ждет подтверждения. Если число таких обращений достаточно велико, хост-машина будет заниматься только их обработкой и не сможет реагировать на нормальные запросы.

Однако поставщики брандмауэров, защищающих интрасети от вторжений извне, не дремлют. Они выпускают для своих продуктов дополнительные модули, которые предохраняют Web-серверы от фальшивых запросов. В различных продуктах данная проблема решается по-разному. Например, программа SYNDefender компании CheckPoint проверяет все запросы на соединение до того, как они поступят в хост-машину.

Продукт N.O.A.H (NoAttackHere) фирмы LivermoreSoftwareLaboratories выявляет повторяющиеся запросы на связь, сокращает время, в течение которого хост-машина ждет подтверждения от инициатора запроса, исключает все предыдущие записи в очереди на подключение и сообщает системному администратору о проблеме.

Брандмауэр Guardian компании LanOptics проверяет каждый поступающий пакет на всех семи уровнях сетевого протокола, чтобы обнаружить какие-либо отклонения от нормы.