Тип проверки подлинности pap или chap что это

В чём разница между PAP и CHAP

PAP и CHAP – протоколы аутентификации, использующиеся в протоколе PPP. PAP расшифровывается банально – Password Authentication Protocol. Возможно такая простая расшифровка связана с тем, что протокол был одним из первых. CHAP расшифровывается как Challenge Handshake Authentication Protocol. В курсе CCNA затрагиваются оба этих протокола.

Как работает PAP?

Клиент хочет подключиться к серверу, он отправляет серверу пароль, сервер отвечает либо «Да», либо «Нет». Казалось бы, всё просто – зачем добавлять что-то ещё? Однако, всё становится сложнее, в случае если мы в силу каких-то обстоятельств обратились не к серверу, к, которому собирались, а к устройству злоумышленника. В этом случае получается, что спрашивая его, нравится ли ему наш пароль, мы по сути просто передаём ему пароль, с которым он в дальнейшем может делать всё что угодно. Чтобы избежать такой ситуации был придуман CHAP.

Как работает CHAP?

Клиент хочет обратиться к серверу, сервер передаёт клиенту случайную строку, клиент берёт пароль и эту строку и вычисляет от неё MD5 хеш, который возвращает серверу. Сервер проделывает те же операции (если он сам, конечно, знает правильный пароль). Если хеши слвпадают – клиент авторизован. Что мы получаем? Если клиент не знает пароль – хеши не совпадут, если вместо сервера злоумышленник – он получит только хеш, из которого ничего не выудить.

Таким образом, в реальных ситуациях лучше использовать протокол CHAP.

PAP — старый, но не бесполезный!?

Как давно интернет провайдеры похоронили PAP? 5, 10, 15 лет назад?

Однако Password Authentication Protocol живее всех живых. Описания и схему выполнения подключения можно найти здесь. Если заглянуть в только вышедшую Windows 10 и попробовать создать там PPPoE подключение, по умолчанию увидим мы там следующую картину:

А ведь выбор протокола аутентификации зависит не от клиента, вам лишь предлагают, соглашаться или нет — решать вам.

Редко в каких инструкциях от провайдера кроме всего прочего идет графа «Безопасность», это если касаться Windows подключений, про всеми любимые Wi-Fi роутеры можно и вовсе забыть.

А между тем на дворе 2015 год. В магазинах продаются девайсы, ценник которых, не превышая 30$, позволяет даже непосвященному стать небольшим городским провайдером.

Шла суббота

Тихий субботний вечер, на экране любимый сериал. Закончилась одна серия и я сидел с предвкушением ожидая последующей, после 5 минут изучения темного экрана своего телевизора я сообразил что — «Кина небудет, интернет закончился».

Rb750 сообщил что PPTP соединение disconnected. Посмотрев количество mac-адресов (47 против обычных 200+) в бридже на котором висит wan интерфейс справедливо сделал вердикт что на трассе до меня у провайдера проблемы с L1, а значит скорой помощи можно не ждать.

У моего городского провайдера весьма интересный способ раздачи логинов: транслит от улицадом-квартира, так например абонент проживающий на улице 40 лет Октября 14 кв 17 получил бы логин 40let14-17. Возникло желание узнать кто страдает вместе со мной?

Поднимаем PPTP сервер на rb750, вешаем на wan IP-адрес шлюза провайдера. Включаем debug,pptp и соседи с надеждой начинают подключатся к нам.

Ох, да сколько же вас! Сначала дружными рядами отстучались разномастные Wi-Fi (TP-LINK, D-Link, Asus и ко) чуть позже в логах я увидел и host-name=HOME-PC.

Однако никому из них подключиться не удалось, что естественно ведь в secrets их имен быть не могло, а уж тем более и паролей.

А что если убрать в настройках PPTP сервера аутентификацию с использованием chap/mschap/mschap2 и оставить только PAP?

Раньше было лучше?

Мы живем в мире услуг и сервиса. Нам уже давно мало самого факта подключения к всемирной паутине, мы ходим делать это из ванны, оплачивать на кухне, хотим чтобы нам приходила СМС о низком балансе на нашем счету, хотим добровольной блокировки когда едем на море.

Конкуренция вынуждает провайдеров накручивать плюшки в личном кабинете. Мой не исключение.

Скажите, какой выбрать тип подключения

И следующие параметры:

auto

pap

chap

mschap

Скажите пожалуйста! Что означает каждый из параметров?

Мне нужно просто сделать так, что бы модем сам подключался

Это способы аутентификации

Не заморачивайся и ставь auto!

метод аутентификации тебе должен был сообщить твой провайдер

PAP (англ. Password Authentication Protocol) — протокол простой проверки подлинности, предусматривающий отправку имени пользователя и пароля на сервер удалённого доступа открытым текстом (без шифрования).

Протокол аутентификации PAP используется в протоколе PPP (англ. Point-to-Point Protocol), для предоставления пользователям доступа к серверным ресурсам. Почти все сетевые операционные системы поддерживают протокол PAP.

PAP передает незашифрованные ASCII коды по сети и поэтому крайне небезопасен, поскольку пересылаемые пароли можно легко читать в пакетах, которыми обмениваются стороны в ходе проверки подлинности. Обычно PAP используется только при подключении к старым серверам удалённого доступа на базе UNIX, которые не поддерживают никакие другие протоколы проверки подлинности.

CHAP (англ. Challenge Handshake Authentication Protocol) — широко распространённый алгоритм проверки подлинности, предусматривающий передачу не самого пароля пользователя, а косвенных сведений о нём. При использовании CHAP сервер удалённого доступа отправляет клиенту строку запроса. На основе этой строки и пароля пользователя клиент вычисляет хеш-код MD5 (англ. Message Digest-5) и передаёт его серверу. Хеш-функция является алгоритмом одностороннего (необратимого) шифрования (преобразования), поскольку значение хеш-функции для блока данных вычислить легко, а определить исходный блок по хеш-коду с математической точки зрения невозможно за приемлемое время. Сервер, которому доступен пароль пользователя, выполняет те же самые вычисления и сравнивает результат с хеш-кодом, полученным от клиента. В случае совпадения учётные данные клиента удалённого доступа считаются подлинными. Наиболее важной особенностью алгоритма CHAP является то, что пароль никогда не пересылается по каналу, что значительно увеличивает безопасность процесса аутентификации по сравнению с использованием протокола PAP.

Служба RRAS (Routing and Remote Access Service)

Защита соединений RRAS

Методы аутентификации

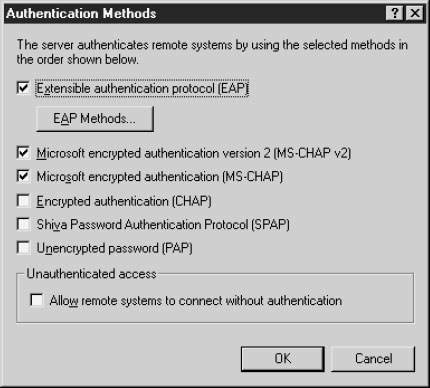

Имеется несколько методов аутентификации, которые вы можете использовать с дистанционными соединениями. По умолчанию RRAS использует аутентификацию MS- CHAP и MS-CHAPv2. Выбранные методы аутентификации применяются в следующем порядке.

Эти методы аутентификации, показанные на рисунке 4.9, можно найти в консоли управления RRAS, выбрав соответствующий сервер в правой панели и выбрав пункт Properties (Свойства). Затем во вкладке Security (Безопасность) щелкните на кнопке Authentication Methods (Методы аутентификации). Чтобы использовать нужные методы аутентификации, установите флажки рядом с названиями соответствующих методов.

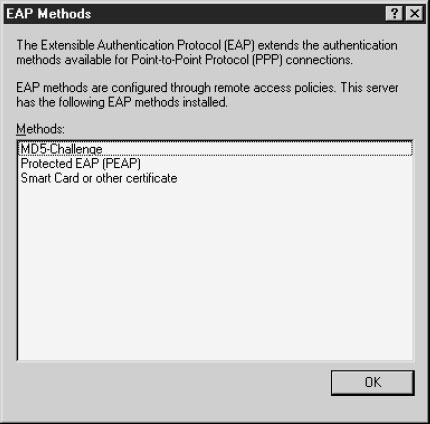

Как следует из названия EAP (Расширяемый протокол аутентификации), любое количество типов (методов) EAP может быть добавлено в любой момент. Чтобы увидеть, какие методы EAP вы используете на данный момент, выполните следующие шаги.

Протокол аутентификации пароля для клиентов Shiva – это более старый, и, тем не менее, широко распространенный метод для дистанционного доступа. Клиенты, использующие программное обеспечение Shiva, должны аутентифицироваться с помощью SPAP. SPAP – это относительно простой метод аутентификации, с помощью которого происходит шифрование паролей, передаваемых через канал связи. Этот вариант аутентификации поддерживается системой Windows Server 2003 только для клиентов Shiva, которых вам, может быть, приходится обслуживать.

PAP (Протокол аутентификации пароля) не соответствует своему названию, поскольку это наименее защищенный из доступных в настоящее время методов аутентификации. Имя пользователя и пароль передаются через канал связи в виде нешифрованного текста. Любой злоумышленник, перехвативший данное соединение, может извлечь и использовать эту информацию для получения доступа к вашей сети. Поэтому использование PAP для аутентификации не рекомендуется.

Неаутентифицированный доступ

Этот вариант совершенно очевиден, и поэтому он не требует обсуждения. Ясно, что вам никогда не следует использовать этот вариант, если вы заинтересованы в защите вашей сети. Фактически этот вариант предоставляет открытый доступ любому, кто хочет подсоединиться дистанционным образом.

Ответный вызов (Callback)

Идентификация вызова (Caller ID)

Многие люди знакомы с идентификацией вызова, когда на дисплее телефона представлен номер телефона, с которого вам звонят. Ту же функцию можно применять к дистанционному доступу для повышения уровня безопасности.

Идентификацию вызова можно использовать для проверки того, что удаленный клиент, набравший номер сервера RRAS, звонит с определенного заданного номера. Если клиент звонит не с этого номера, то соединение запрещается и происходит разъединение. Иногда оказывается, что телефонная компания не может снабдить вас номером вызывающей стороны, так как в некоторых местах POTS (обычная телефонная сеть) не может получать номер вызывающей стороны или вызывающая сторона блокировала свой номер, чтобы он не выводился на дисплее телефона. Если номер не может быть выведен на дисплее по какой-либо причине, то соединение отклоняется.

Основы виртуальных частных сетей (VPN)

О сетях VPN говорят очень много, но, что удивительно, они труднее всего для понимания среди понятий, касающихся Интернет и дистанционного доступа. Сети VPN известны уже много лет, но они не привлекали особого внимания до недавнего времени. Они стали поддерживаться Microsoft, начиная с реализации RRAS в Windows NT 4, и продолжают поддерживаться в RRAS Windows Server 2003.

Аутентификация

Основной причиной аутентификации для VPN является необходимость метода, позволяющего гарантировать до начала сеанса VPN, что клиент и сервер соответствуют данным, с помощью которых они себя идентифицируют. Это не обязательно предусматривает обязательность взаимной аутентификации. Успешная аутентификация должна быть проведена до того, как будет создаваться туннель и передаваться данные, но используемый тип аутентификации зависит от типов клиентов в вашем окружении и выбранных вами методов аутентификации.

Туннелирование

Туннелирование используется для инкапсуляции сетевых протоколов (TCP/IP, AppleTalk и NetBEUI ) в пакете IP, который может перемещаться через интернет. TCP/IP может перемещаться через интернет и сам по себе, но тогда он не будет частью туннеля или VPN. Туннель можно представить себе как путь, который прокладывает в земле крот для перемещения из одного места в другое.

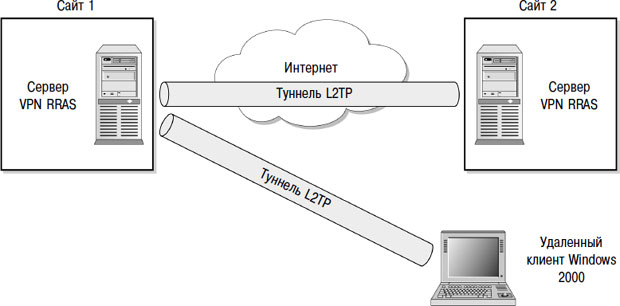

L2TP имеется только в версии RRAS для Windows 2000 и Windows Server 2003, и его могут использовать только клиенты Windows, начиная с Windows 2000. В таблице 4.4 описывается, какие клиенты поддерживают различные протоколы туннелирования. Вы можете добавить поддержку L2TP /IPSec к Windows 98, Windows Me и Windows NT 4, загрузив и установив L2TP /IPSec VPN Client с веб-сайта Microsoft.

Шифрование

Третьим основным компонентом VPN является шифрование. Шифрование это дополнительное превентивное средство, которое защищает данные, отправляемые через туннель. Данные шифруются перед инкапсуляцией, чтобы снизить риск их подделки в случае перехвата туннеля.

Windows Server 2003 поддерживает две технологии шифрования, Microsoft Point-to-Point Encryption ( MPPE ) и IPSec. В обеих моделях используется ключ шифрования для шифрования и дешифрования информации в точках отправки и получения. Вы можете потребовать, чтобы удаленные клиенты или сайты использовали любой из этих методов. Если они не используют указанный вами метод шифрования, то вы можете сконфигурировать RRAS, чтобы запретить данное соединение.

IPSec

В Windows Server 2003 для IPSec используется метод шифрования DES (Data Encryption Standard) или 3DES (Triple DES). Метод DES, в котором используется 56-битный ключ шифрования, может использоваться всюду. 3DES, в котором используются два 56-битных ключа шифрования, не может экспортироваться за пределы США. Используемый тип шифрования IPSec определяется так называемой ассоциацией безопасности (SA). SA создается между двумя конечными точками соединения VPN, и она задает для использования общепринятые меры безопасности.

Вопросы реализации VPN

То, что сети VPN представляют наиболее передовые технологии для дистанционного доступа, не обязательно означает, что VPN являются подходящим решением для вашей ситуации. Прежде чем реализовать такое решение в вашем сетевом окружении Windows Server 2003, вы должны учесть следующие факторы.

Имеется довольно много факторов, которые требуется продумать, прежде чем реализовать VPN. Но если вы рассмотрели эти три вопроса, то будете более уверены в своем решении включать (или не включать) возможности VPN в свою сеть Windows Server 2003.

Выбор варианта реализации VPN

Имеются два основных типа реализации VPN: коммутируемое VPN-соединение (dial-up VPN) и соединение между сайтами (site to site). Сочетание этих двух типов можно определить как третий тип.

Защита беспроводных сетей, WPA: теория и практика (часть первая)

Тема безопасности беспроводных сетей по-прежнему остается актуальной, хотя уже достаточно давно существуют надежные (на сегодняшний момент, конечно же) методы защиты этих сетей. Разумеется, речь идет о технологии WPA (Wi-Fi Protected Access).

Большинство существующего на данный момент Wi-Fi оборудования имеет поддержку данной технологии, но, к сожалению, до сих пор в нашей лаборатории попадаются экземпляры, не знающие о WPA. Это более чем странно — заканчивается 2005 год, а некоторые производители до сих пор считают, что технология WEP спасет пользователей беспроводной сети от утечки информации. WEP уже давно устарела. На смену этой технологии пришел WPA, а также на горизонте виднеется новый стандарт 802.11i (некоторые производители преподносят его, как WPA2).

За шифрование данных в WPA отвечает протокол TKIP, который, хотя и использует тот же алгоритм шифрования — RC4 — что и в WEP, но в отличие от последнего, использует динамические ключи (то есть ключи часто меняются). Он применяет более длинный вектор инициализации и использует криптографическую контрольную сумму (MIC) для подтверждения целостности пакетов (последняя является функцией от адреса источника и назначения, а также поля данных).

RADIUS-протокол предназначен для работы в связке с сервером аутентификации, в качестве которого обычно выступает RADIUS-сервер. В этом случае беспроводные точки доступа работают в enterprise-режиме.

Если в сети отсутствует RADIUS-сервер, то роль сервера аутентификации выполняет сама точка доступа — так называемый режим WPA-PSK (pre-shared key, общий ключ). В этом режиме в настройках всех точек доступа заранее прописывается общий ключ. Он же прописывается и на клиентских беспроводных устройствах. Такой метод защиты тоже довольно секьюрен (относительно WEP), очень не удобен с точки зрения управления. PSK-ключ требуется прописывать на всех беспроводных устройствах, пользователи беспроводных устройств его могут видеть. Если потребуется заблокировать доступ какому-то клиенту в сеть, придется заново прописывать новый PSK на всех устройствах сети и так далее. Другими словами, режим WPA-PSK подходит для домашней сети и, возможно, небольшого офиса, но не более того.

В этой серии статей будет рассмотрена работа WPA совместно с внешним RADIUS-сервером. Но прежде чем перейти к ней, немного подробнее остановимся на механизмах работы WPA. А перед этим рассмотрим технологию WPA2.

Технология WPA являлась временной мерой до ввода в эксплуатацию стандарта 802.11i. Часть производителей до официального принятия этого стандарта ввели в обращение технологию WPA2, в которой в той или иной степени используются технологии из 802.11i. Такие как использование протокола CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol), взамен TKIP, в качестве алгоритма шифрования там применяется усовершенствованный стандарт шифрования AES (Advanced Encryption Standard). А для управления и распределения ключей по-прежнему применяется протокол 802.1x.

Как уже было сказано выше, протокол 802.1x может выполнять несколько функций. В данном случае нас интересуют функции аутентификации пользователя и распределение ключей шифрования. Необходимо отметить, что аутентификация происходит «на уровне порта» — то есть пока пользователь не будет аутентифицирован, ему разрешено посылать/принимать пакеты, касающиеся только процесса его аутентификации (учетных данных) и не более того. И только после успешной аутентификации порт устройства (будь то точка доступа или умный коммутатор) будет открыт и пользователь получит доступ к ресурсам сети.

Кроме вышеперечисленных, следует отметить следующие два метода, EAP-TTLS и EAP-PEAP. В отличие от предыдущих, эти два метода перед непосредственной аутентификацией пользователя сначала образуют TLS-туннель между клиентом и сервером аутентификации. А уже внутри этого туннеля осуществляется сама аутентификация, с использованием как стандартного EAP (MD5, TLS), или старых не-EAP методов (PAP, CHAP, MS-CHAP, MS-CHAP v2), последние работают только с EAP-TTLS (PEAP используется только совместно с EAP методами). Предварительное туннелирование повышает безопасность аутентификации, защищая от атак типа «man-in-middle», «session hihacking» или атаки по словарю.

На рис.1 показана структура EAP кадра. Протокол PPP засветился там потому, что изначально EAP планировался к использованию поверх PPP туннелей. Но так как использование этого протокола только для аутентификации по локальной сети — излишняя избыточность, EAP-сообщения упаковываются в «EAP over LAN» (EAPOL) пакеты, которые и используются для обмена информацией между клиентом и аутентификатором (точкой доступа).

Описанный процесс проиллюстрирован на рис.3 (там показан один из простейших методов EAP):

Как видно из рисунка, для коммуникации между клиентом (supplicant) и точкой доступа (authenticator) используются пакеты EAPOL. Протокол RADIUS используется для обмена информацией между аутентификатором (точкой доступа) и RADIUS-сервером (сервером аутентификации). При транзитной пересылке информации между клиентом и сервером аутентификации пакеты EAP переупаковываются из одного формата в другой на аутентификаторе.

Детальное рассмотрение алгоритмов шифрования, а также методы генерации сессионных ключей шифрования, пожалуй, выходят за рамки данного материала, поэтому рассмотрю их лишь вкратце.

Первоначальная аутентификация производится на основе общих данных, о которых знают и клиент, и сервер аутентификации (как то логин/пароль, сертификат и т.д.) — на этом этапе генерируется Master Key. Используя Master Key, сервер аутентификации и клиент генерируют Pairwise Master Key (парный мастер ключ), который передается аутентификатору со стороны сервера аутентификации. А уже на основе Pairwise Master Key и генерируются все остальные динамические ключи, которым и закрывается передаваемый трафик. Необходимо отметить, что сам Pairwise Master Key тоже подлежит динамической смене.

Теперь перейдем от сухой теории к реальности, а именно реализации WPA в Windows XP. Нормальная поддержка WPA (с поддержкой AES) появилась, только начиная с windows service pack 2.

Во второй части статьи будет рассмотрена настройка Windows-клиентов (Windows XP SP2), RADIUS-сервера (FreeRadius), и PKI на основе OpenSSL. Последние два компонента работают в операционной системе Gentoo Linux.